- Регистрация

- 27 Февраль 2018

- Сообщения

- 11 795

- Лучшие ответы

- 0

- Баллы

- 1 293

Offline

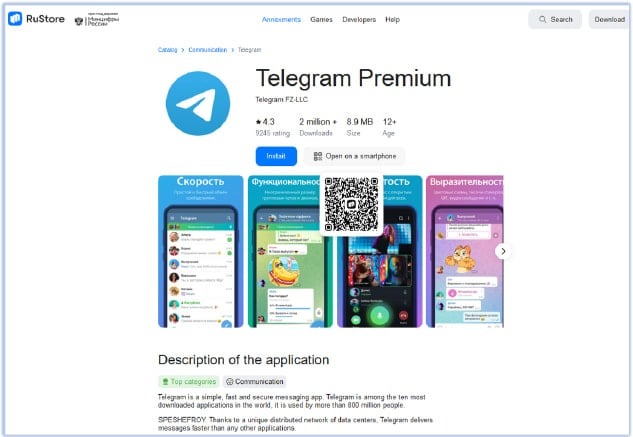

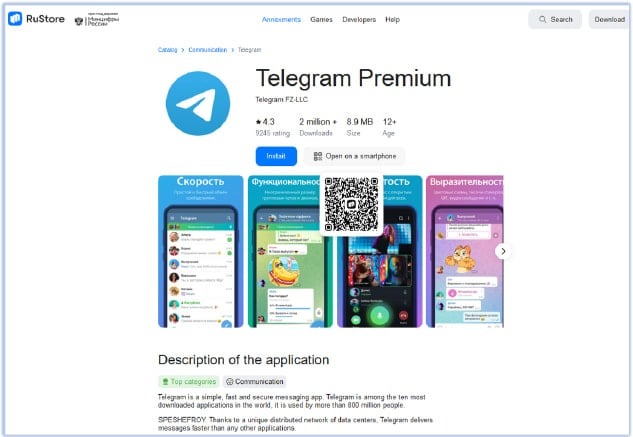

Обнаружена новая Android-малварь FireScam, которая маскируется под премиум-версию Telegram и нацелена на устройства под управлением Android версий 8–15. Вредонос распространяется через фишинговые страницы на GitHub, которые имитируют магазин приложений RuStore.

По данным исследователей из компании Cyfirma, вредоносная страница на GitHub.io, имитирующая RuStore (в настоящее время уже удалена), сначала доставляла жертвам модуль-дроппер под названием GetAppsRu.apk.

Фальшивый RuStore

Этот APK-дроппер обфусцирован с помощью DexGuard, чтобы уклоняться от обнаружения, и запрашивает разрешения, которые позволяют ему выявлять установленные на устройстве жертвы приложения, предоставляют доступ к хранилищу и дают возможность установки дополнительных пакетов.

Затем дроппер извлекает и устанавливает основную полезную нагрузку — Telegram Premium.apk, которая запрашивает у пользователя разрешения на отслеживание уведомлений, данных буфера обмена, SMS, журнала вызовов и так далее.

После запуска этой фальшивки пользователь видит WebView-экран, отображающий страницу входа в Telegram. Введенные на этой странице учетные данные в итоге попадают в руки операторов вредоноса.

Исследователи пишут, что в итоге FireScam устанавливает связь с базой данных Firebase Realtime Database, куда в режиме реального времени загружает все украденные данные, а также регистрирует скомпрометированное устройство, присваивая ему уникальный ID для отслеживания. При этом украденные данные хранятся в БД лишь временно, а затем удаляются (предположительно после того, как злоумышленники проверят их на предмет ценной информации и скопируют в другое место).

Кроме того, малварь устанавливает постоянное WebSocket-соединение с эндпоинтом Firebase для выполнения различных команд в режиме реального времени. Например, это могут быть запросы определенных данных, немедленная загрузка данных в БД Firebase, загрузка и выполнение дополнительных пейлоадов или настройка параметров слежки.

Помимо этого FireScam способен отслеживать изменения активности на экране, фиксируя события включения и выключения устройства, а также может записывать в журнал данные об активных приложениях и событиях длительностью более 1000 миллисекунд.

Также вредонос тщательно отслеживает все финансовые операции, стремясь перехватить конфиденциальные данные. Так, операторам FireScam передается все, что пользователь набирает на клавиатуре, перетаскивает, копирует в буфер обмена (включая данные, автоматически заполняемые менеджерами паролей).

Аналитики Cyfirma отмечают, что на том же фишинговом домене размещался и другой вредоносный артефакт под названием CDEK, который, вероятно, был связан с одноименной российской логистической компанией. Однако изучить этот артефакт исследователям не удалось.

По данным исследователей из компании Cyfirma, вредоносная страница на GitHub.io, имитирующая RuStore (в настоящее время уже удалена), сначала доставляла жертвам модуль-дроппер под названием GetAppsRu.apk.

Фальшивый RuStore

Этот APK-дроппер обфусцирован с помощью DexGuard, чтобы уклоняться от обнаружения, и запрашивает разрешения, которые позволяют ему выявлять установленные на устройстве жертвы приложения, предоставляют доступ к хранилищу и дают возможность установки дополнительных пакетов.

Затем дроппер извлекает и устанавливает основную полезную нагрузку — Telegram Premium.apk, которая запрашивает у пользователя разрешения на отслеживание уведомлений, данных буфера обмена, SMS, журнала вызовов и так далее.

После запуска этой фальшивки пользователь видит WebView-экран, отображающий страницу входа в Telegram. Введенные на этой странице учетные данные в итоге попадают в руки операторов вредоноса.

Исследователи пишут, что в итоге FireScam устанавливает связь с базой данных Firebase Realtime Database, куда в режиме реального времени загружает все украденные данные, а также регистрирует скомпрометированное устройство, присваивая ему уникальный ID для отслеживания. При этом украденные данные хранятся в БД лишь временно, а затем удаляются (предположительно после того, как злоумышленники проверят их на предмет ценной информации и скопируют в другое место).

Кроме того, малварь устанавливает постоянное WebSocket-соединение с эндпоинтом Firebase для выполнения различных команд в режиме реального времени. Например, это могут быть запросы определенных данных, немедленная загрузка данных в БД Firebase, загрузка и выполнение дополнительных пейлоадов или настройка параметров слежки.

Помимо этого FireScam способен отслеживать изменения активности на экране, фиксируя события включения и выключения устройства, а также может записывать в журнал данные об активных приложениях и событиях длительностью более 1000 миллисекунд.

Также вредонос тщательно отслеживает все финансовые операции, стремясь перехватить конфиденциальные данные. Так, операторам FireScam передается все, что пользователь набирает на клавиатуре, перетаскивает, копирует в буфер обмена (включая данные, автоматически заполняемые менеджерами паролей).

Аналитики Cyfirma отмечают, что на том же фишинговом домене размещался и другой вредоносный артефакт под названием CDEK, который, вероятно, был связан с одноименной российской логистической компанией. Однако изучить этот артефакт исследователям не удалось.