- Регистрация

- 27 Февраль 2018

- Сообщения

- 11 069

- Лучшие ответы

- 0

- Баллы

- 1 293

Offline

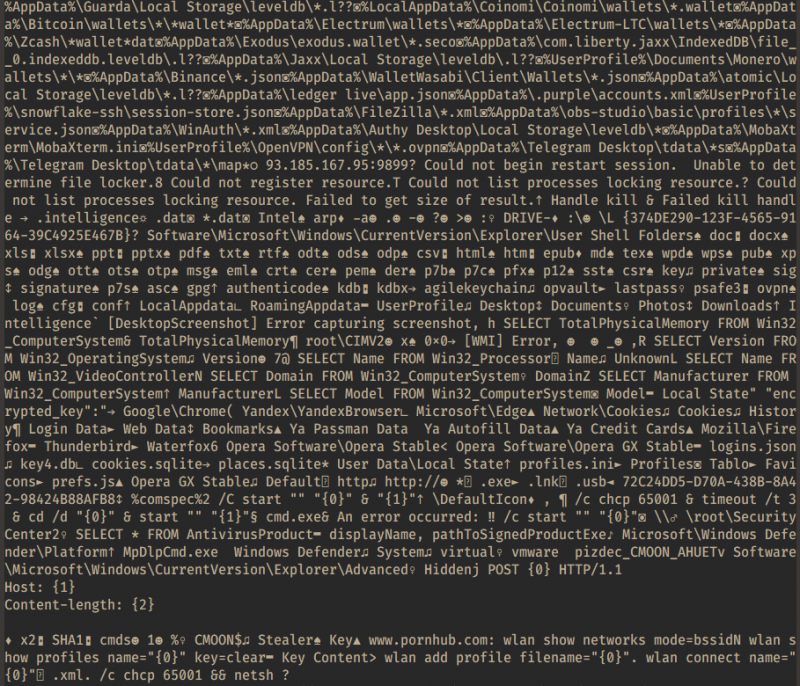

В конце июля «Лаборатория Касперского» обнаружила на сайте неназванной российской энергетической компании ранее неизвестную малварь, получившую название CMoon. Вредонос мог похищать конфиденциальные данные и запускать DDoS-атаки.

Исследователи рассказывают, что злоумышленники подменили в нескольких разделах сайта ссылки на скачивание нормативных документов в форматах .docx, .xlsx, .rtf и .pdf , и в итоге URL указывали на вредоносные исполняемые файлы.

CMoon, который представляет собой червя, написаннго на .NET, мог выгружать с зараженного устройства пользователя конфиденциальные и платежные данные (файлы из папок Desktop, Documents, Photos, Downloads, а также с внешних носителей, содержащие в тексте подстроки «секрет», «служебн», «парол» и другие ключевые слова), запускать DDoS-атаки, а также распространяться на другие устройства. Обнаружив заражение, исследователи сразу уведомили о нем владельцев ресурса, после чего вредоносные файлы по ссылкам были удалены.

В общей сложности злоумышленники подменили на сайте около двух десятков ссылок на сайте компании, обеспечивающей газификацию и газоснабжение одного из городов РФ. По каждой из этих ссылок скачивался самораспаковывающийся архив, содержащий исходный документ, а также один и тот же исполняемый файл — малварь CMoon.

Судя по тому, что червь мог искать и отправлять на сервер злоумышленников конкретные файлы, это была целевая атака. Также могли скачиваться файлы со сведениями о защите системы, действиях жертвы и ее учетных данных, и CMoon был способен делать скриншоты экрана зараженной машины.

Из браузеров малварь могла собирать файлы, содержащие сохраненные пароли, файлы cookie, закладки, историю посещений, а также сведения для автозаполнения форм, включая данные о банковских картах.

Кроме того, вредонос был способен мониторить подключенные USB-накопители. Это позволяло похитить потенциально интересные злоумышленникам файлы со съемных носителей, а также скопировать на них самого червя и заразить другие компьютеры, к которым накопитель мог быть подключен.

Для заражения флешек все файлы, за исключением файлов с расширениями .lnk и .exe, а также файлов в папках с подстроками .intelligence и .usb, подменялись ярлыками, ведущими на малварь.

Отмечается, что перед началом общения с командным сервером червь пытается отправить запрос на сервер www.pornhub.com, чтобы проверить подключение к интернету. Если сервер не отвечает, вредонос инициирует подключение к сохраненным на компьютере сетям Wi-Fi. Вся коммуникация осуществляется через TCP-соединение.

Исследователи заключают, что атака могла была направлена на подрядчиков и партнеров организации, то есть на посетителей именно этого сайта, и, судя по всему, относилась к типу watering hole («водопой»). Этим термином обозначают атаки, аналогичные тактике хищников, которые охотятся у водопоя, поджидая свою добычу — животных, пришедших напиться. Подразумевается, что злоумышленники внедряют на легитимные сайты вредоносный код, где тот и поджидает своих жертв.

Исследователи рассказывают, что злоумышленники подменили в нескольких разделах сайта ссылки на скачивание нормативных документов в форматах .docx, .xlsx, .rtf и .pdf , и в итоге URL указывали на вредоносные исполняемые файлы.

CMoon, который представляет собой червя, написаннго на .NET, мог выгружать с зараженного устройства пользователя конфиденциальные и платежные данные (файлы из папок Desktop, Documents, Photos, Downloads, а также с внешних носителей, содержащие в тексте подстроки «секрет», «служебн», «парол» и другие ключевые слова), запускать DDoS-атаки, а также распространяться на другие устройства. Обнаружив заражение, исследователи сразу уведомили о нем владельцев ресурса, после чего вредоносные файлы по ссылкам были удалены.

В общей сложности злоумышленники подменили на сайте около двух десятков ссылок на сайте компании, обеспечивающей газификацию и газоснабжение одного из городов РФ. По каждой из этих ссылок скачивался самораспаковывающийся архив, содержащий исходный документ, а также один и тот же исполняемый файл — малварь CMoon.

Судя по тому, что червь мог искать и отправлять на сервер злоумышленников конкретные файлы, это была целевая атака. Также могли скачиваться файлы со сведениями о защите системы, действиях жертвы и ее учетных данных, и CMoon был способен делать скриншоты экрана зараженной машины.

Из браузеров малварь могла собирать файлы, содержащие сохраненные пароли, файлы cookie, закладки, историю посещений, а также сведения для автозаполнения форм, включая данные о банковских картах.

Кроме того, вредонос был способен мониторить подключенные USB-накопители. Это позволяло похитить потенциально интересные злоумышленникам файлы со съемных носителей, а также скопировать на них самого червя и заразить другие компьютеры, к которым накопитель мог быть подключен.

Для заражения флешек все файлы, за исключением файлов с расширениями .lnk и .exe, а также файлов в папках с подстроками .intelligence и .usb, подменялись ярлыками, ведущими на малварь.

Отмечается, что перед началом общения с командным сервером червь пытается отправить запрос на сервер www.pornhub.com, чтобы проверить подключение к интернету. Если сервер не отвечает, вредонос инициирует подключение к сохраненным на компьютере сетям Wi-Fi. Вся коммуникация осуществляется через TCP-соединение.

Исследователи заключают, что атака могла была направлена на подрядчиков и партнеров организации, то есть на посетителей именно этого сайта, и, судя по всему, относилась к типу watering hole («водопой»). Этим термином обозначают атаки, аналогичные тактике хищников, которые охотятся у водопоя, поджидая свою добычу — животных, пришедших напиться. Подразумевается, что злоумышленники внедряют на легитимные сайты вредоносный код, где тот и поджидает своих жертв.