Эксперты Avast обнаружили, что северокорейские хакеры использовали механизм обновления индийского антивируса eScan для распространения вредоноса GuptiMiner, с помощью которого устанавливали бэкдоры в крупные корпоративные сети, а также доставляли криптовалютные майнеры.

Исследователи описывают GuptiMiner как «очень сложную угрозу», которая способна выполнять DNS-запросы к серверам злоумышленников, извлекать полезные нагрузки из изображений, подписывать собственные полезные нагрузки, а также выполнять боковую загрузку DLL.

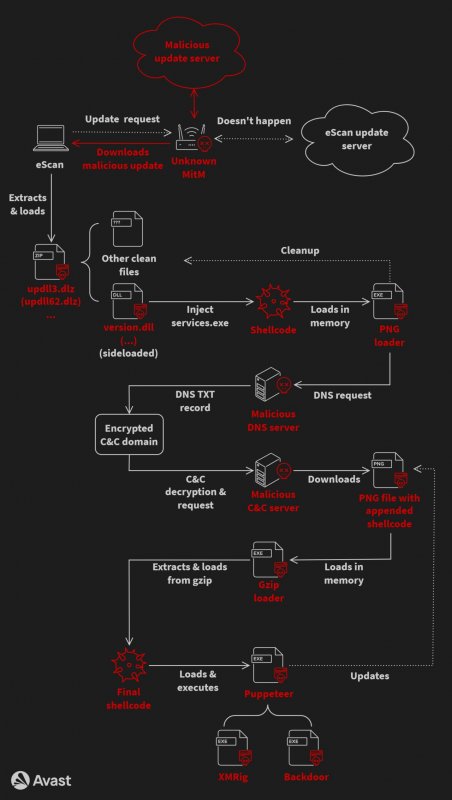

Авторы GuptiMiner использовали MitM-атаки (Man-in-the-Middle), чтобы перехватывать настоящие пакеты обновлений антивируса (доставка которых осуществлялась посредством HTTP как минимум с 2019 года) и подменять их вредоносным файлом updll62.dlz. Этот файл содержал необходимые обновления антивирусных баз, а также малварь GuptiMiner (в виде DLL-файла с именем version.dll).

Исследователи Avast не успели понять, как именно злоумышленникам удалось осуществить сам перехват. Предполагается, что целевые сети, вероятно, были заранее скомпрометированы для перенаправления трафика злоумышленникам.

После получения обновления eScan обрабатывал пакет в обычном режиме, распаковывал и исполнял его. На этом этапе происходила боковая загрузка DLL легитимными бинарниками eScan, что в итоге давало вредоносу привилегии системного уровня.

Затем DLL получала дополнительные полезные нагрузки из инфраструктуры злоумышленников, закреплялась на хосте с помощью запланированных задач, выполняла манипуляции с DNS, внедряла шелл-код в легитимные процессы, использовала виртуализацию кода, сохраняла зашифрованные XOR полезные нагрузки в реестре Windows, а также извлекала PE из файлов PNG.

Кроме того, GuptiMiner проверял, обладает ли зараженная система процессором с четырьмя ядрами и более, а также 4 ГБ оперативной памяти (чтобы избежать песочницы), и определял, запущены ли Wireshark, WinDbg, TCPView, 360 Total Security, Huorong Internet Security, Process Explorer, Process Monitor и OllyDbg. Также защитные продукты AhnLab и Cisco Talos деактивировались на зараженной машине, если они были запущены, а некоторые варианты цепочки заражения скрывали вредоносный код в картинках, чтобы его было труднее обнаружить.

Схема атаки

Исследователи Avast полагают, что GuptiMiner может быть связан с северокорейской APT-группировкой Kimsuki. Это предположение основано на сходстве между функциональностью для кражи данных и кейлогером Kimsuky, а также использовании домена mygamesonline[.]org, который нередко встречается в операциях группировки.

Сообщается, что хакеры использовали GuptiMiner для развертывания в системах жертв различных вредоносных программ, включая два разных бэкдора и майнер XMRig.

Первый бэкдор представляет собой улучшенную версию Putty Link, внедряемую в корпоративные системы для сканирования локальной сети в поисках уязвимых систем и отправных точек для бокового перемещения. Этот бэкдор специально ищет системы под управлением Windows 7 и Windows Server 2008, взламывая их с помощью туннелирования SMB-трафика.

Второй бэкдор представляет собой сложную модульную малварь, которая сканирует хост в поисках сохраненных приватных ключей и данных криптовалютных кошельков, а также создает ключ в реестре, обозначающий завершение сканирования, чтобы избежать «шумных» повторных сканов. Этот бэкдор способен принимать от своих операторов команды на установку дополнительных модулей в реестр, что еще больше расширяет его возможности.

Как уже было сказано выше, во многих случаях злоумышленники также устанавливали майнер XMRig, но исследователи полагают, что это могла быть попытка отвлечь внимание от основной атаки.

Специалисты Avast сообщают, что уведомили о проблеме разработчиков eScan и индийский CERT, и антивирусный вендор подтвердил, что в настоящее время угроза устранена.

Также в eScan сообщили, что последнее подобное уведомление было получено в 2019 году. В 2020 году производитель внедрил более надежный механизм проверки, чтобы убедиться, что неподписанные бинарники будут отвергаться. Также в последних реализациях eScan загрузка обновлений происходит через HTTPS.

Однако Avast предупреждает, что продолжает фиксировать новые случаи заражения GuptiMiner, что может свидетельствовать об использовании устаревших клиентов eScan.

Исследователи описывают GuptiMiner как «очень сложную угрозу», которая способна выполнять DNS-запросы к серверам злоумышленников, извлекать полезные нагрузки из изображений, подписывать собственные полезные нагрузки, а также выполнять боковую загрузку DLL.

Авторы GuptiMiner использовали MitM-атаки (Man-in-the-Middle), чтобы перехватывать настоящие пакеты обновлений антивируса (доставка которых осуществлялась посредством HTTP как минимум с 2019 года) и подменять их вредоносным файлом updll62.dlz. Этот файл содержал необходимые обновления антивирусных баз, а также малварь GuptiMiner (в виде DLL-файла с именем version.dll).

Исследователи Avast не успели понять, как именно злоумышленникам удалось осуществить сам перехват. Предполагается, что целевые сети, вероятно, были заранее скомпрометированы для перенаправления трафика злоумышленникам.

После получения обновления eScan обрабатывал пакет в обычном режиме, распаковывал и исполнял его. На этом этапе происходила боковая загрузка DLL легитимными бинарниками eScan, что в итоге давало вредоносу привилегии системного уровня.

Затем DLL получала дополнительные полезные нагрузки из инфраструктуры злоумышленников, закреплялась на хосте с помощью запланированных задач, выполняла манипуляции с DNS, внедряла шелл-код в легитимные процессы, использовала виртуализацию кода, сохраняла зашифрованные XOR полезные нагрузки в реестре Windows, а также извлекала PE из файлов PNG.

Кроме того, GuptiMiner проверял, обладает ли зараженная система процессором с четырьмя ядрами и более, а также 4 ГБ оперативной памяти (чтобы избежать песочницы), и определял, запущены ли Wireshark, WinDbg, TCPView, 360 Total Security, Huorong Internet Security, Process Explorer, Process Monitor и OllyDbg. Также защитные продукты AhnLab и Cisco Talos деактивировались на зараженной машине, если они были запущены, а некоторые варианты цепочки заражения скрывали вредоносный код в картинках, чтобы его было труднее обнаружить.

Схема атаки

Исследователи Avast полагают, что GuptiMiner может быть связан с северокорейской APT-группировкой Kimsuki. Это предположение основано на сходстве между функциональностью для кражи данных и кейлогером Kimsuky, а также использовании домена mygamesonline[.]org, который нередко встречается в операциях группировки.

Сообщается, что хакеры использовали GuptiMiner для развертывания в системах жертв различных вредоносных программ, включая два разных бэкдора и майнер XMRig.

Первый бэкдор представляет собой улучшенную версию Putty Link, внедряемую в корпоративные системы для сканирования локальной сети в поисках уязвимых систем и отправных точек для бокового перемещения. Этот бэкдор специально ищет системы под управлением Windows 7 и Windows Server 2008, взламывая их с помощью туннелирования SMB-трафика.

Второй бэкдор представляет собой сложную модульную малварь, которая сканирует хост в поисках сохраненных приватных ключей и данных криптовалютных кошельков, а также создает ключ в реестре, обозначающий завершение сканирования, чтобы избежать «шумных» повторных сканов. Этот бэкдор способен принимать от своих операторов команды на установку дополнительных модулей в реестр, что еще больше расширяет его возможности.

Как уже было сказано выше, во многих случаях злоумышленники также устанавливали майнер XMRig, но исследователи полагают, что это могла быть попытка отвлечь внимание от основной атаки.

Специалисты Avast сообщают, что уведомили о проблеме разработчиков eScan и индийский CERT, и антивирусный вендор подтвердил, что в настоящее время угроза устранена.

Также в eScan сообщили, что последнее подобное уведомление было получено в 2019 году. В 2020 году производитель внедрил более надежный механизм проверки, чтобы убедиться, что неподписанные бинарники будут отвергаться. Также в последних реализациях eScan загрузка обновлений происходит через HTTPS.

Однако Avast предупреждает, что продолжает фиксировать новые случаи заражения GuptiMiner, что может свидетельствовать об использовании устаревших клиентов eScan.