Специалисты из группы VUSec при Амстердамском свободном университете представили новую вариацию атаки Spectre v2, которая затрагивает Linux-системы, работающие на базе современных процессоров Intel.

Данные о проблемах Spectre и Meltdown были раскрыты в 2018 году. Напомним, что эти фундаментальные недостатки в архитектуре процессоров позволяли легко нарушить изоляцию адресного пространства, прочитать пароли, ключи шифрования, номера банковских карт, произвольные данные системных и других пользовательских приложений в обход любых средств защиты и на любой ОС.

По сей день производители процессоров и другие компании разрабатывают аппаратные и программные средства защиты от подобных атак, но исследователи продолжают находить новые обходные пути.

Так, несколько лет назад были обнаружены варианты атак класса Spectre: Branch Target Injection (BTI), которая предполагает манипулирование предсказанием ветвлений для выполнения недопустимых путей, а также Branch History Injection (BHI), которая манипулирует историей ветвлений для спекулятивного выполнения выбранных гаджетов, что приводит к утечке данных.

Ранее Intel присвоила этим проблемам идентификаторы CVE-2022-0001 и CVE-2022-0002.

На этой неделе эксперты VUSec обнародовали результаты нового исследования, в котором подробно описывается первый эксплоит для Spectre v2, нацеленный на ядро Linux, являющийся доработкой той самой BHI-атаки.

Исследователи продемонстрировали, что атака, получившая имя Native BHI, работает даже против новейших процессоров Intel, и скорость возможность утечки произвольной памяти ядра составляет 3,5 Кб/с. Проблеме был присвоен идентификатор CVE-2024-2201.

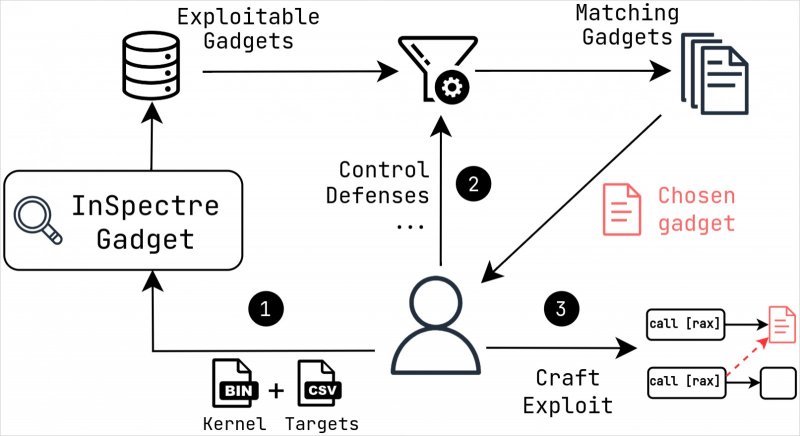

При атаке Spectre v2 непривилегированный злоумышленник заставляет ядро спекулятивно переходить к так называемому гаджету, который сливает данные злоумышленнику. Для предотвращения таких атак требуется исключить возможность использования гаджетов ядра.

Однако исследователи разработали новый инструмент под названием InSpectre Gadget, который может выявлять новые гаджеты ядра Linux, которые пригодны для эксплуатации.

Координационный центр CERT (CERT/CC) уже выпустил собственное предупреждение, согласно которому, проблема CVE-2024-2201позволяет неаутентифицированным злоумышленникам читать произвольные данные памяти, используя спекулятивное выполнение и минуя существующие защитные механизмы.

«Текущие исследования показывают, что существующие методы защиты, заключающиеся в отключении привилегированного eBPF и включении (Fine)IBT, недостаточны для предотвращения эксплуатации BHI против ядра/гипервизора», — сообщают в CERT.

В ответ на это представители Intel обновили исходное руководство по защите от Spectre вариант 2. Теперь в компании предлагают отключить непривилегированную функциональность Extended Berkeley Packet Filter (eBPF), а также включить Enhanced Indirect Branch Restricted Speculation (eIBRS) и Supervisor Mode Execution Protection (SMEP).

Кроме того, Intel рекомендует добавить инструкции LFENCE (Load Fence) в определенные места кода, чтобы те служили точками сериализации, а также реализовать программные последовательности, очищающие буфер Branch History Buffer (BHB) при переходе между различными доменами безопасности.

Также в Intel подчеркнули, что будущие процессоры будут защищены от подобных атак на аппаратном уровне.

Данные о проблемах Spectre и Meltdown были раскрыты в 2018 году. Напомним, что эти фундаментальные недостатки в архитектуре процессоров позволяли легко нарушить изоляцию адресного пространства, прочитать пароли, ключи шифрования, номера банковских карт, произвольные данные системных и других пользовательских приложений в обход любых средств защиты и на любой ОС.

По сей день производители процессоров и другие компании разрабатывают аппаратные и программные средства защиты от подобных атак, но исследователи продолжают находить новые обходные пути.

Так, несколько лет назад были обнаружены варианты атак класса Spectre: Branch Target Injection (BTI), которая предполагает манипулирование предсказанием ветвлений для выполнения недопустимых путей, а также Branch History Injection (BHI), которая манипулирует историей ветвлений для спекулятивного выполнения выбранных гаджетов, что приводит к утечке данных.

Ранее Intel присвоила этим проблемам идентификаторы CVE-2022-0001 и CVE-2022-0002.

На этой неделе эксперты VUSec обнародовали результаты нового исследования, в котором подробно описывается первый эксплоит для Spectre v2, нацеленный на ядро Linux, являющийся доработкой той самой BHI-атаки.

Исследователи продемонстрировали, что атака, получившая имя Native BHI, работает даже против новейших процессоров Intel, и скорость возможность утечки произвольной памяти ядра составляет 3,5 Кб/с. Проблеме был присвоен идентификатор CVE-2024-2201.

При атаке Spectre v2 непривилегированный злоумышленник заставляет ядро спекулятивно переходить к так называемому гаджету, который сливает данные злоумышленнику. Для предотвращения таких атак требуется исключить возможность использования гаджетов ядра.

Однако исследователи разработали новый инструмент под названием InSpectre Gadget, который может выявлять новые гаджеты ядра Linux, которые пригодны для эксплуатации.

Координационный центр CERT (CERT/CC) уже выпустил собственное предупреждение, согласно которому, проблема CVE-2024-2201позволяет неаутентифицированным злоумышленникам читать произвольные данные памяти, используя спекулятивное выполнение и минуя существующие защитные механизмы.

«Текущие исследования показывают, что существующие методы защиты, заключающиеся в отключении привилегированного eBPF и включении (Fine)IBT, недостаточны для предотвращения эксплуатации BHI против ядра/гипервизора», — сообщают в CERT.

В ответ на это представители Intel обновили исходное руководство по защите от Spectre вариант 2. Теперь в компании предлагают отключить непривилегированную функциональность Extended Berkeley Packet Filter (eBPF), а также включить Enhanced Indirect Branch Restricted Speculation (eIBRS) и Supervisor Mode Execution Protection (SMEP).

Кроме того, Intel рекомендует добавить инструкции LFENCE (Load Fence) в определенные места кода, чтобы те служили точками сериализации, а также реализовать программные последовательности, очищающие буфер Branch History Buffer (BHB) при переходе между различными доменами безопасности.

Также в Intel подчеркнули, что будущие процессоры будут защищены от подобных атак на аппаратном уровне.