Фишинга в Telegram стало в 5 раз больше

Разработчики Genshin Impact пригрозили пользователям судом

Компания miHoYo, разрабатывающая популярную игру Genshin Impact, отреагировала на ситуацию вокруг массовых взломов, которые вызвали нешуточную панику среди игроков. Разработчики пообещали, что найдут причастных к созданию так называемых Кавех‑хаков, и пригрозили им юридическим преследованием.

Еще в конце августа многие игроки Genshin Impact стали жаловаться на Кавех‑хаки, которые серьезно влияли на их игровой прогресс. Дело в том, что в игровом персонаже Кавех (Kaveh) и его механиках обнаружили баг, который позволял удалять произвольные элементы из чужих игровых миров в кооперативном режиме, включая важные головоломки, NPC и боссов, с которыми игрокам необходимо взаимодействовать.

В итоге Кавех‑хаки, которые многочисленные тролли использовали для атак на игроков, серьезно повлияли на игровой процесс множества людей, затормозив их прохождение и вызвав волнения в огромном игровом сообществе Genshin Impact, насчитывающем больше 60 миллионов игроков.

Дело осложняло то, что восстановить удаленные элементы не представлялось возможным, и игрокам советовали временно воздержаться от использования кооперативного режима вообще.

Как в итоге сообщили в X (бывший Twitter) представители miHoYo, проблема уже локализована, а владельцев затронутых учетных записей уведомят индивидуально, через внутриигровые сообщения. По словам разработчиков, кооперативный режим заработал нормально, однако на восстановление некоторых элементов и аккаунтов потребовалось время. В компании пообещали окончательно устранить все проблемы в будущем обновлении.

Также создатели игры заявили, что намерены подать в суд на людей, которые разработали, использовали или распространяли инструменты для эксплуатации бага, связанного с Кавехом, обвиняя их в нарушении Terms of service игры и законодательства.

Внутриигровые хаки и читы действительно нарушают Terms of service, а если они включают в себя модификацию проприетарного игрового кода и ресурсов, это может рассматриваться и как нарушение авторских прав.

Кроме того, в некоторых юрисдикциях взлом игровых серверов и эксплуатация уязвимостей могут быть классифицированы как незаконная деятельность в соответствии с местными законами о компьютерном мошенничестве и злоупотреблениях.

«Применение плагинов для удаления предметов из открытого мира других Путешественников (посредством модификации игровых данных) серьезно повлияло на их игровой процесс. Чтобы обеспечить честную игру и защитить права Путешественников, мы заблокировали учетные записи, использующие такие плагины, и примем правовые меры против их разработчиков, пользователей и распространителей», — заявили представители miHoYo.

Пользователи не доверяют ИИ

Историю Chrome будут использовать в рекламных целях

Компания Google начала развертывать свою новую рекламную платформу Privacy Sandbox, основанную на интересах пользователей. Таким способом компания хочет уйти от использования сторонних трекинговых cookie и переложить задачу отслеживания интересов пользователя на сам браузер Chrome.

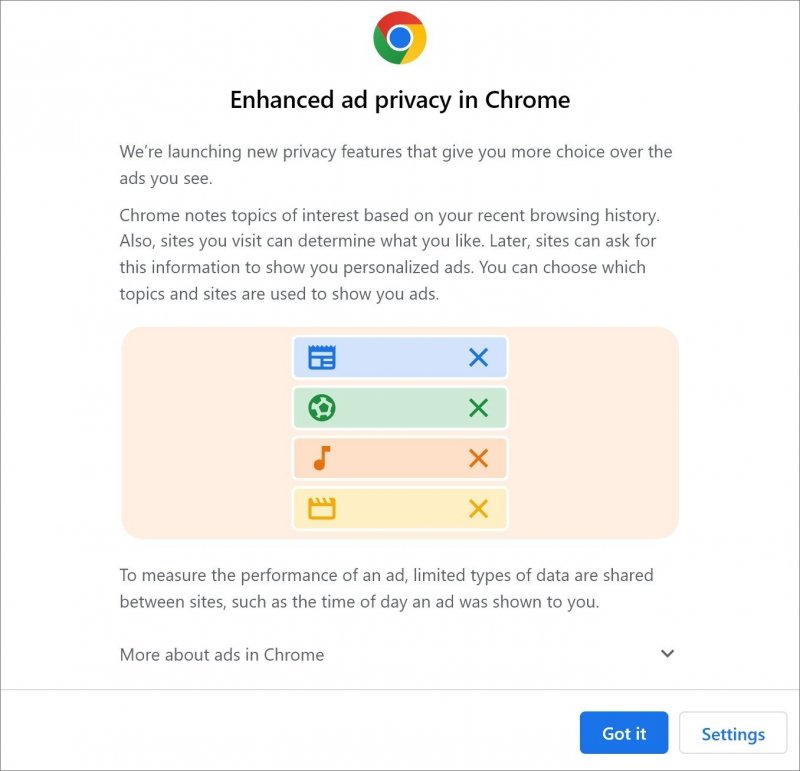

Ожидается, что в ближайшие месяцы Privacy Sandbox охватит всех пользователей Chrome. При запуске браузера люди увидят предупреждение о повышенной конфиденциальности рекламы в Chrome, где будет кратко описана функциональность новой платформы.

«Мы запускаем новые функции для обеспечения конфиденциальности, которые позволят вам выбирать, какую рекламу вы видите, — гласит оповещение в Chrome. — Chrome определит интересующие вас темы на основе истории браузинга. Кроме того, посещаемые вами сайты смогут определять, что вам нравится. В дальнейшем сайты смогут запрашивать эту информацию, чтобы показывать вам персонализированную рекламу. Также вы можете выбирать, какие темы и сайты будут использоваться для показа рекламы».

Предупреждение завершается двумя кнопками: «Понятно» (Got it) и «Настройки» (Settings), на которые уже жалуются многие пользователи, заявляя, что кнопки сбивают с толку и вводят в заблуждение. Дело в том, что новая рекламная платформа будет включена независимо от того, какую кнопку выберет пользователь.

Google заявляет, что тестирование Privacy Sandbox продлится до 2024 года, при этом с первого квартала произойдет отказ примерно от 1% сторонних cookie-файлов, а к четвертому кварталу они должны быть полностью отключены по умолчанию.

По сути, Privacy Sandbox представляет собой новую рекламную платформу, созданную Google якобы для того, чтобы повысить конфиденциальность при отслеживании рекламных интересов пользователя.

Идея заключается в том, чтобы ограничить отслеживание пользователей, но при этом предоставить рекламодателям инструменты для измерения эффективности и прочих задач. Так, вместо использования сторонних файлов cookie, размещаемых различными рекламодателями и компаниями, Privacy Sandbox будет локально вычислять интересы пользователя непосредственно в браузере (в настоящее время эта технология используется только в Google Chrome).

Рекламодатели, использующие Privacy Sandbox, смогут запрашивать интересы посетителей, чтобы показывать им соответствующую рекламу, а браузер будет отвечать обезличенными данными, в которых перечислены лишь категории, которые интересуют пользователя.

Эти интересы рассчитываются на основе истории просмотров пользователя и разных сайтов, связанных с различными тематическими категориями (например, спорт, комиксы, бодибилдинг, катание на коньках).

Стоит сказать, что несколько лет назад, в рамках отказа от использования сторонних трекинговых cookie, сначала Google представила новую платформу под названием Federated Learning of Cohorts (FLoC), которая вызвала бурю критики и негодования в индустрии (1, 2, 3, 4, 5).

Со временем FLoC трансформировалась в Topics, ключевую функцию новой Privacy Sandbox, также призванную классифицировать интересы пользователей по различным темам, основываясь на истории просмотра веб‑страниц. Эти интересы затем должны передаваться маркетологам для показа таргетированной рекламы.

Хотя Google всегда заявляла, что Privacy Sandbox предназначена для повышения конфиденциальности пользователей, специалисты Apple, Mozilla и WC3 TAG указывали на многочисленные проблемы, связанные с этой технологией.

Также Privacy Sandbox критиковали многие другие участники индустрии, включая разработчиков DuckDuckGo (которые заявили, что «отслеживание — это отслеживание, и неважно, как вы его называете») и разработчиков браузера Brave (которые считают, что Privacy Sandbox лишь нанесет ущерб конфиденциальности и еще больше укрепит монополию Google в интернете).

Теперь в Google уверяют, что для передачи данных между браузером и рекламодателями в Privacy Sandbox используются Oblivious HTTP Relays, что обеспечивает дополнительную конфиденциальность пользователей. Подчеркивается, что это не позволяет Google связать IP-адреса пользователей с данными об их интересах, а также помогает удалять ненужные заголовки запросов из любых соединений.

Отказаться от использования Privacy Sandbox можно в настройках Google Chrome. Для этого нужно перейти в Settings → Privacy & security → Ad privacy, где можно отключить каждую отдельную функцию.

Активность P2PInfect возросла в 600 раз

Производство Toyota остановилось из-за закончившегося места на диске

Компания Toyota сообщила, что сбои в работе ее японских заводов оказались вызваны нехваткой места на серверах баз данных, а не кибератакой. Из‑за этого компания была вынуждена временно остановить работу 12 из 14 своих заводов в Японии и 28 сборочных линий.

Последствиями этого «неопределенного системного сбоя», произошедшего в 20-х числах августа и приведшего к остановке работы заводов, стало снижение объемов производства примерно на 13 тысяч автомобилей в день. В будущем это может негативно сказаться на всем рынке в целом, так как Toyota — один из крупнейших автопроизводителей в мире.

В опубликованном официальном заявлении представители Toyota объяснили, что сбой произошел во время планового обслуживания ИТ‑систем. Обслуживание заключалось в упорядочивании данных и удалении фрагментированных данных из БД. Однако в связи с тем, что хранилище оказалось заполнено до отказа, произошла ошибка, приведшая к остановке всей системы.

Сбой повлиял непосредственно на систему заказа продукции, в результате чего планирование и выполнение производственных заданий стало невозможным.

В Toyota поясняют, что основные серверы и резервные машины компании работают в рамках одной системы. В связи с этим обе системы столкнулись со сбоем одновременно, что сделало невозможным переключение и повлекло за собой остановку работы заводов:

«В ходе процедуры обслуживания накопленные в БД данные были удалены и систематизированы, но из‑за нехватки места на диске произошла ошибка, что привело к остановке системы. Поскольку серверы работали в одной системе, тот же сбой затронул и функции резервного копирования, и переключение выполнить не удалось».

Исправить проблему смогли лишь через несколько дней, когда ИТ‑специалисты Toyota подготовили сервер большей емкости, способный принять данные. Это позволило восстановить функционирование системы заказа продукции и возобновить работу предприятий.

«Мы приносим извинения всем заинтересованным сторонам за причиненное беспокойство. Мы хотели бы еще раз подчеркнуть, что данный сбой в работе систем не был вызван кибератакой», — заявляют в Toyota.

Падает спрос на программистов, знающих иностранные языки

У Microsoft украли ключ MSA, взломав аккаунт инженера

Компания Microsoft наконец рассказала, как китайские хакеры из группировки Storm-0558 смогли похитить ключ подписи, который затем был использован для взлома правительственных учреждений в США и странах Западной Европы. Оказалось, ключ был получен из аварийного дампа Windows (crash dump), после взлома корпоративной учетной записи инженера Microsoft.

О краже ключа MSA и атаке на Exchange Online и Azure Active Directory (AD) более двух десятков организаций по всему миру, включая правительственные учреждения в США и странах Западной Европы, стало известно в середине июля 2023 года.

Тогда сообщалось, что в середине мая злоумышленникам удалось получить доступ к учетным записям Outlook, принадлежащим примерно 25 организациям, а также к некоторым учетным записям пользователей, которые, вероятно, были связаны с этими организациями. Названия пострадавших организаций и госучреждений не были раскрыты. Известно лишь, что в числе пострадавших Госдеп США и Министерство торговли страны.

Как объясняли в Microsoft, для этой атаки злоумышленники использовали токены аутентификации, подделанные с помощью криптографического ключа MSA (Microsoft account consumer signing key), который используется для подписания токенов. Благодаря 0-day-проблеме, связанной с валидацией в GetAccessTokenForResourceAPI, хакеры смогли подделать чужие подписанные токены Azure Active Directory и выдать себя за своих жертв.

При этом аналитики компании Wiz, специализирующейся на облачной безопасности, заявляли, что проблема затронула вообще все приложения Azure AD, работающие с Microsoft OpenID v2.0. Дело в том, что украденный ключ мог подписать любой токен доступа OpenID v2.0 для личных учетных записей (например, Xbox, Skype) и мультитенантных приложений Azure AD при определенных условиях.

В ответ на эти обвинения исследователей представители Microsoft заявили, что компания отозвала все ключи MSA, чтобы гарантировать, что злоумышленники не имеют доступа к другим скомпрометированным ключам (что полностью предотвращает любые попытки создания новых токенов).

Также подчеркивалось, что после аннулирования украденного ключа специалисты Microsoft не выявили дополнительных доказательств, указывающих на несанкционированный доступ к учетным записям клиентов с использованием того же метода подделки токенов.

Параллельно выяснилось, что до этого инцидента возможности вести журналы были доступны только клиентам Microsoft, которые оплатили соответствующую лицензию Purview Audit (Premium). Из‑за этого Microsoft столкнулась с серьезной критикой со стороны ИБ‑сообщества, и эксперты заявили, что сама Microsoft мешала организациям оперативно обнаружить атаки Storm-0558.

В результате под давлением сообщества и Агентства по кибербезопасности и защите инфраструктуры США (CISA) компания согласилась бесплатно расширить доступ к данным облачных журналов, чтобы защитники могли обнаруживать подобные попытки взлома в будущем.

Но все это время в Microsoft не объясняли, каким образом такой важный ключ MSA вообще мог оказаться в руках хакеров.

Как теперь рассказали в компании, расследование инцидента выявило, что ключ MSA попал в аварийный дамп, созданный после сбоя системы, еще в апреле 2021 года.

По словам представителей Microsoft, обычно такие ключи доверяют только избранным сотрудникам, прошедшим проверку на благонадежность, и лишь в том случае, если они используют выделенные рабочие станции, защищенные многофакторной аутентификацией и использованием аппаратных токенов безопасности.

Причем ради безопасности в этой среде не допускается даже использование электронной почты, конференц‑связи и других средств для совместной работы, ведь это наиболее распространенные векторы для атак с использованием малвари и фишинга. Кроме того, эта среда отделена от остальной сети Microsoft, где сотрудники имеют доступ к электронной почте и прочим инструментам.

Несмотря на то что аварийный дамп не должен содержать ключи подписи, неизвестная ошибка (которая уже исправлена), связанная с состоянием гонки, привела к тому, что ключ попал в дамп, но этого никто не заметил из‑за другой ошибки (тоже уже исправленной). Позже этот дамп был перенесен из изолированной сети компании в корпоративную среду отладки, доступную из интернета.

В итоге злоумышленники обнаружили тот самый ключ после взлома корпоративной учетной записи неназванного инженера Microsoft, который имел доступ к этой среде отладки. Сообщается, что взлом был осуществлен с помощью «вредоносного ПО, похищающего токены».

«Из‑за политики хранения журналов у нас нет логов с конкретными доказательствами кражи данных злоумышленником, но это был наиболее вероятный механизм, с помощью которого злоумышленники могли получить ключ, — сообщает Microsoft. — Наши методы сканирования не обнаружили присутствия злоумышленников, но эта проблема уже исправлена».

Также в сообщении компании объяснили еще одну «загадку»: как просроченный потребительский ключ мог использоваться для подделки токенов важных корпоративных приложений. Дело в том, что в 2018 году компания Microsoft представила новый фреймворк, который работал как с потребительскими, так и с корпоративными облачными приложениями. Однако еще одна ошибка помешала корректной работе программного интерфейса, который предназначался для криптографической проверки того, какой ключ использовать для корпоративных учетных записей, а какой — для потребительских.

Тогда компания обновила свою документацию и библиотеки, чтобы разработчики приложений могли использовать этот эндпоинт для обеспечения Single Sign-On. Но Microsoft не обеспечила в этих библиотеках корректных автоматических проверок, которые могли бы гарантировать, что, например, корпоративный пользователь не пройдет валидацию с использованием потребительского ключа.

И даже инженеры самой Microsoft, начавшие использовать этот эндпоинт в 2022 году, тоже не осознавали, что надлежащие проверки отсутствуют.

«Таким образом, почтовая система принимала запрос на корпоративную почту, используя токен безопасности, подписанный потребительским ключом», — гласит отчет об инциденте.

Подчеркивается, что эту проблему тоже уже устранили.

Интересно, что Microsoft упорно избегает слова «уязвимость» при описании инцидента, связанного с атаками Storm-0558. Вместо этого компания использует слово «проблема». На просьбу журналистов объяснить, что подразумевается под термином «проблема», в компании ответили: «Уязвимость — это специфический термин, и мы бы использовали термин „уязвимость“, если бы он был уместен. Под „проблемой“ понимаются такие вещи, как неправильная конфигурация, ошибки оператора и случайные побочные продукты других действий».

Китай обвиняет США в шпионаже

Министерство государственной безопасности КНР опубликовало официальное заявление, в котором обвинило США во взломе серверов компании Huawei в 2009 году и проведении ряда других кибератак с целью хищения важных данных.

Как гласит заявление, в 2022 году было обнаружено, что США «осуществили десятки тысяч вредоносных атак», в том числе на Северо‑Западный политехнический университет, контролировали десятки тысяч сетевых устройств и в итоге похитили множество ценных данных.

Также американские власти обвинили в том, что они принудили множество технологических компаний к внедрению бэкдоров в ПО и оборудование и заручились помощью крупных технологических брендов в вопросах мониторинга и кражи данных.

«Уже давно ни для кого не секрет, что Соединенные Штаты давно полагаются на свои технологические преимущества для проведения крупномасштабной слежки за странами по всему миру, включая своих союзников, и осуществляют киберкражи.

В то же время США изо всех сил стараются изобразить себя жертвой кибератак, подстрекая и принуждая другие страны присоединиться к так называемой программе „чистой сети“ под лозунгом поддержания сетевой безопасности и в попытке устранить китайские компании с международного сетевого рынка.

На самом деле „чистая сеть“ — это ложь, а вот подавление оппонентов и поддержание гегемонии — правда. В связи с этим китайские официальные лица неоднократно призывали Соединенные Штаты глубоко задуматься, прекратить кибератаки и кражу секретов со всего мира, а также перестать вводить общественность в заблуждение всевозможной ложной информацией», — заявляют в Министерстве государственной безопасности КНР.

Крупная сеть казино заплатила хакерам

Компания Caesars Entertainment, называющая себя крупнейшей сетью казино в США с самой масштабной программой лояльности в отрасли, сообщила, что пострадала от кибератаки и в итоге заплатила хакерам выкуп, чтобы избежать утечки данных клиентов. Исследователи считают, что за этим взломом могла стоять группировка Scattered Spider, недавно атаковавшая MGM Resorts.

Согласно документам, которые Caesars Entertainment подала в Комиссию по ценным бумагам и биржам США, атака была обнаружена 7 сентября 2023 года. В ходе расследования инцидента выяснилось, что злоумышленники похитили БД программы лояльности компании, в числе прочего содержавшую данные водительских прав и номера социального страхования клиентов.

Сам инцидент описывается как «связанная с социальной инженерией атака на поставщика аутсорсинговой ИТ‑поддержки» и не повлиял на операции компании и работу с клиентами.

Также в документах упоминается, что компания заплатила злоумышленникам выкуп, чтобы не допустить утечки похищенных данных. По информации СМИ, Caesars Entertainment выплатила хакерам примерно 15 миллионов долларов, причем изначально злоумышленники требовали у компании вдвое больше — 30 миллионов долларов.

При этом в Caesars Entertainment признают, что не могут предоставить никаких гарантий относительно дальнейших действий злоумышленников. То есть не исключено, что хакеры все равно могут продать или опубликовать в сети похищенную информацию о клиентах.

«Мы предприняли шаги, чтобы убедиться, что похищенные данные удалены неавторизованным субъектом, но не можем гарантировать результат. Мы следим за ситуацией в интернете и (пока) не обнаружили никаких признаков того, что эти данные распространяют дальше, опубликованы (в открытом доступе) или использованы не по назначению», — гласят бумаги.

Хотя в своем отчете Caesars Entertainment не связывает эту атаку с какой‑либо конкретной хакгруппой, за этим инцидентом может стоять группировка Scattered Spider, которую также обозначают как 0ktapus (Group-IB), UNC3944 (Mandiant) и Scatter Swine (Okta).

По данным исследователей, эта группировка в основном использует социальную инженерию для взлома корпоративных сетей. Так, злоумышленники выдают себя за специалистов технической поддержки (чтобы выманить у пользователей учетные данные), используют атаки на подмену SIM-карты (чтобы захватить контроль над нужным телефонным номером), а также фишинг и другие методы (чтобы обойти многофакторную аутентификацию).

Интересно, что эту же группировку связывают с недавней атакой на MGM Resorts, которая владеет сетями отелей, курортов и казино по всему миру. Этот инцидент привел к отключению многих компьютерных систем компании, в том числе сайтов крупнейших отелей Лас‑Вегаса и Нью‑Йорка, систем бронирования и некоторых услуг в казино.

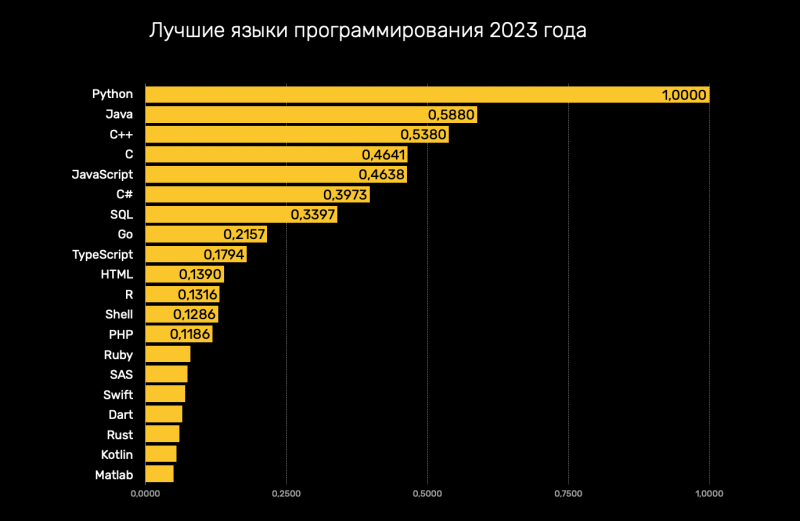

Лучшие языки программирования по версии IEEE Spectrum

Google критикуют из-за бага в libwebp

В конце сентября компания Google, не делая никаких анонсов, пересмотрела рейтинг уязвимости CVE-2023-4863, связанной с опенсорсной библиотекой libwebp. Теперь, как и предупреждали многие ИБ‑эксперты, эта проблема, затрагивающая тысячи приложений, оценивается как критическая (10 баллов из 10 возможных по шкале CVSS) и имеет собственный идентификатор CVE — CVE-2023-5129.

Изначально компания раскрыла данные об этой уязвимости в Chrome в середине сентября, присвоив ей идентификатор CVE-2023-4863. Тогда компания не упоминала о связи этого бага с библиотекой libwebp, разработанной внутри самой Google для обработки изображений WebP.

Вскоре об устранении этой же проблемы отчитались эксперты Apple Security Engineering and Architecture (SEAR) и компании Citizen Lab (здесь баг отслеживался как CVE-2023-41064), а также разработчики Mozilla Firefox. Стало понятно, что речь идет об одной и той же уязвимости, которую компании почему‑то исправляют порознь, и о скоординированном раскрытии информации речи явно не идет.

Специалисты Citizen Lab и вовсе заявляли, что проблема CVE-2023-41064 применялась злоумышленниками как часть цепочки zero-click-эксплоитов для iMessage, которая получила общее название BLASTPASS.

Происходящее вызвало немалое замешательство в ИБ‑сообществе, а у специалистов по информационной безопасности возникло много вопросов к Google, которая по неизвестным причинам решила не связывать эту ошибку с libwebp, тем самым поставив под угрозу тысячи приложений, использующих эту библиотеку.

Дело в том, что libwebp используется в составе практически каждого приложения, ОС и других библиотек, которые работают с изображениями формата WebP. В первую очередь это относится к фреймворку Electron, который применяется в Chrome и многих других приложениях для десктопных и мобильных устройств. То есть перед багом оказались уязвимы многочисленные проекты, использующие libwebp, включая Microsoft Teams, 1Password, Signal, Safari, Mozilla Firefox, Microsoft Edge, Opera и нативные браузеры для Android.

В итоге компания подверглась критике со стороны экспертов и СМИ, которые подчеркивали, что умалчивание о проблеме в libwebp приведет лишь к ненужным задержкам в выходе патчей, а злоумышленники тем временем будут выполнять вредоносный код, просто показывая пользователям вредоносные изображения WebP.

В конце сентября компания Google, не привлекая лишнего внимания, наконец внесла изменения в свой бюллетень безопасности, посвященный изначальной проблеме CVE-2023-4863.

Если ранее в компании сообщали, что проблема связана с переполнением буфера хипа WebP в Chrome, а среди затронутых продуктов упоминался только сам браузер Google, теперь Google выпустила новое сообщение, в котором представила более детальное описание уязвимости. Проблеме был присвоен новый идентификатор — CVE-2023-5129.

Теперь затронутая проблемой библиотека libwebp наконец была упомянута официально, а рейтинг уязвимости повышен до максимального — 10 баллов из 10 возможных по шкале CVSS (против 8,8 балла, ранее присвоенных багу CVE-2023-4863).

Как объясняется теперь, баг был связан с алгоритмом Хаффмана, который используется libwebp для lossless-сжатия, и позволяет злоумышленникам выполнять запись out-of-bounds с использованием вредоносных HTML-страниц.

Количество заблокированных сайтов выросло на 85%

Сотрудник Microsoft случайно слил в сеть 38 Тбайт данных

Аналитики компании Wiz обнаружили масштабную утечку, допущенную одним из сотрудников Microsoft. Обновляя связанные с ИИ материалы на GitHub, сотрудник случайно выложил в открытый доступ 38 Тбайт конфиденциальных данных, среди которых были приватные ключи, пароли, а также больше 30 тысяч внутренних сообщений из Microsoft Teams.

«Мы обнаружили на GitHub управляемый Microsoft репозиторий robust-models-transfer. Этот репозиторий принадлежит исследовательскому подразделению Microsoft по искусственному интеллекту, и его цель — предоставление открытых исходных кодов и ИИ‑моделей для распознавания изображений», — рассказывают исследователи.

Оказалось, что еще в 2020 году Microsoft использовала для передачи данных токены Azure SAS (Shared Access Signature), которые позволяют делиться информацией из аккаунтов Azure Storage. Хотя уровень доступа может быть ограничен только конкретными файлами, в этом случае ссылка была настроена неправильно — на общий доступ ко всей учетной записи, включая 38 Тбайт личных файлов.

«Этот URL-адрес предоставлял доступ не только к опенсорсным моделям для обучения ИИ. Он был настроен таким образом, что давал права на доступ ко всей учетной записи Azure Storage, что по ошибке привело к раскрытию личных данных», — говорят представители Wiz.

Случайно скомпрометированная учетная запись содержала 38 Тбайт информации, включая резервные копии с персональных компьютеров сотрудников Microsoft.

«Резервные копии содержали конфиденциальные личные данные, включая пароли к сервисам Microsoft, секретные ключи и более 30 000 внутренних сообщений Microsoft Teams от 359 сотрудников Microsoft», — подсчитали исследователи.

Более того, токен оказался неправильно сконфигурирован и в результате предоставлял права не только чтения, но давал всем желающим (включая потенциальных злоумышленников) возможность удалять и перезаписывать существующие файлы.

«Злоумышленник мог бы внедрить вредоносный код во все ИИ‑модели в этой учетной записи Storage, и каждый пользователь, впоследствии доверившийся GitHub-репозиторию компании Microsoft, оказался бы заражен», — рассказали исследователи.

В своем отчете специалисты Wiz отмечают, что токены SAS в целом представляют серьезную угрозу безопасности (из‑за отсутствия мониторинга и управления), а их использование должно быть максимально ограничено. Эксперты заявляют, что такие токены очень сложно отслеживать, поскольку Microsoft не предоставляет централизованного способа управления ими в рамках портала Azure. Кроме того, токены можно настроить таким образом, что «срок их действия будет фактически вечным, без верхнего предела».

По данным Wiz, инженеры Microsoft аннулировали SAS-токен в течение двух дней после того, как им сообщили об этой проблеме (в июне текущего года). Через месяц этот токен был заменен на GitHub.

В Microsoft сообщили, что в ходе этой утечки не были раскрыты данные клиентов и никакие внутренние сервисы компании не подвергались рискам из‑за произошедшего.

Другие интересные события месяца

- По данным Angara Security, в первом полугодии 2023 года было обнаружено в 5 раз больше фишинговых Telegram-ресурсов, чем годом ранее. Их общее количество достигло 5000.

- С этой оценкой согласны и специалисты «Лаборатории Касперского», по подсчетам которых во втором квартале текущего года количество попыток перехода российских пользователей на фишинговые ресурсы, мимикрирующие под Telegram, увеличилось почти на 39% (по сравнению с первыми тремя месяцами 2023 года).

Разработчики Genshin Impact пригрозили пользователям судом

Компания miHoYo, разрабатывающая популярную игру Genshin Impact, отреагировала на ситуацию вокруг массовых взломов, которые вызвали нешуточную панику среди игроков. Разработчики пообещали, что найдут причастных к созданию так называемых Кавех‑хаков, и пригрозили им юридическим преследованием.

Еще в конце августа многие игроки Genshin Impact стали жаловаться на Кавех‑хаки, которые серьезно влияли на их игровой прогресс. Дело в том, что в игровом персонаже Кавех (Kaveh) и его механиках обнаружили баг, который позволял удалять произвольные элементы из чужих игровых миров в кооперативном режиме, включая важные головоломки, NPC и боссов, с которыми игрокам необходимо взаимодействовать.

В итоге Кавех‑хаки, которые многочисленные тролли использовали для атак на игроков, серьезно повлияли на игровой процесс множества людей, затормозив их прохождение и вызвав волнения в огромном игровом сообществе Genshin Impact, насчитывающем больше 60 миллионов игроков.

Дело осложняло то, что восстановить удаленные элементы не представлялось возможным, и игрокам советовали временно воздержаться от использования кооперативного режима вообще.

Как в итоге сообщили в X (бывший Twitter) представители miHoYo, проблема уже локализована, а владельцев затронутых учетных записей уведомят индивидуально, через внутриигровые сообщения. По словам разработчиков, кооперативный режим заработал нормально, однако на восстановление некоторых элементов и аккаунтов потребовалось время. В компании пообещали окончательно устранить все проблемы в будущем обновлении.

Также создатели игры заявили, что намерены подать в суд на людей, которые разработали, использовали или распространяли инструменты для эксплуатации бага, связанного с Кавехом, обвиняя их в нарушении Terms of service игры и законодательства.

Внутриигровые хаки и читы действительно нарушают Terms of service, а если они включают в себя модификацию проприетарного игрового кода и ресурсов, это может рассматриваться и как нарушение авторских прав.

Кроме того, в некоторых юрисдикциях взлом игровых серверов и эксплуатация уязвимостей могут быть классифицированы как незаконная деятельность в соответствии с местными законами о компьютерном мошенничестве и злоупотреблениях.

«Применение плагинов для удаления предметов из открытого мира других Путешественников (посредством модификации игровых данных) серьезно повлияло на их игровой процесс. Чтобы обеспечить честную игру и защитить права Путешественников, мы заблокировали учетные записи, использующие такие плагины, и примем правовые меры против их разработчиков, пользователей и распространителей», — заявили представители miHoYo.

Пользователи не доверяют ИИ

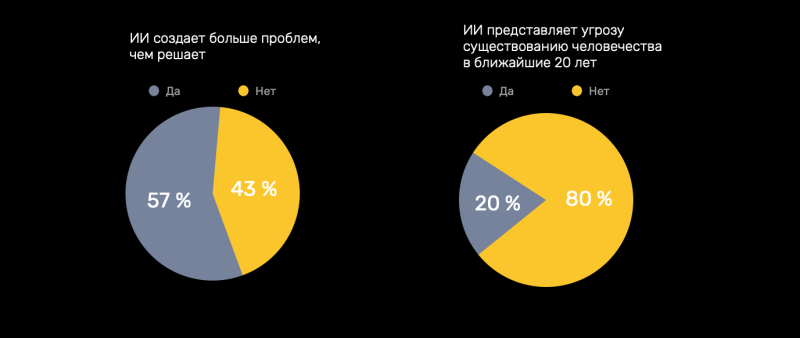

- Эксперты Salesforce, Roy Morgan и Pew Research выяснили, что у людей появляется все больше опасений относительно компаний, использующих и разрабатывающих ИИ.

- Опрос свыше 14 000 потребителей и фирм в 25 странах мира показал, что почти 3/4 клиентов обеспокоены неэтичным использованием ИИ.

- Более 40% опрошенных клиентов не верят, что компании уже сейчас используют ИИ этично.

- Если в 2022 году свыше 80% коммерческих покупателей и 65% потребителей были готовы использовать ИИ для улучшения качества обслуживания, то в этом году оба показателя упали: до 73 и 51%.

- Согласно другому опросу, из 1500 человек почти 60% считают, что ИИ «создает больше проблем, чем решает».

- Более того, каждый пятый участник опроса согласился с тем, что ИИ‑технологии могут привести к исчезновению человечества уже к 2043 году.

Историю Chrome будут использовать в рекламных целях

Компания Google начала развертывать свою новую рекламную платформу Privacy Sandbox, основанную на интересах пользователей. Таким способом компания хочет уйти от использования сторонних трекинговых cookie и переложить задачу отслеживания интересов пользователя на сам браузер Chrome.

Ожидается, что в ближайшие месяцы Privacy Sandbox охватит всех пользователей Chrome. При запуске браузера люди увидят предупреждение о повышенной конфиденциальности рекламы в Chrome, где будет кратко описана функциональность новой платформы.

«Мы запускаем новые функции для обеспечения конфиденциальности, которые позволят вам выбирать, какую рекламу вы видите, — гласит оповещение в Chrome. — Chrome определит интересующие вас темы на основе истории браузинга. Кроме того, посещаемые вами сайты смогут определять, что вам нравится. В дальнейшем сайты смогут запрашивать эту информацию, чтобы показывать вам персонализированную рекламу. Также вы можете выбирать, какие темы и сайты будут использоваться для показа рекламы».

Предупреждение завершается двумя кнопками: «Понятно» (Got it) и «Настройки» (Settings), на которые уже жалуются многие пользователи, заявляя, что кнопки сбивают с толку и вводят в заблуждение. Дело в том, что новая рекламная платформа будет включена независимо от того, какую кнопку выберет пользователь.

Google заявляет, что тестирование Privacy Sandbox продлится до 2024 года, при этом с первого квартала произойдет отказ примерно от 1% сторонних cookie-файлов, а к четвертому кварталу они должны быть полностью отключены по умолчанию.

По сути, Privacy Sandbox представляет собой новую рекламную платформу, созданную Google якобы для того, чтобы повысить конфиденциальность при отслеживании рекламных интересов пользователя.

Идея заключается в том, чтобы ограничить отслеживание пользователей, но при этом предоставить рекламодателям инструменты для измерения эффективности и прочих задач. Так, вместо использования сторонних файлов cookie, размещаемых различными рекламодателями и компаниями, Privacy Sandbox будет локально вычислять интересы пользователя непосредственно в браузере (в настоящее время эта технология используется только в Google Chrome).

Рекламодатели, использующие Privacy Sandbox, смогут запрашивать интересы посетителей, чтобы показывать им соответствующую рекламу, а браузер будет отвечать обезличенными данными, в которых перечислены лишь категории, которые интересуют пользователя.

Эти интересы рассчитываются на основе истории просмотров пользователя и разных сайтов, связанных с различными тематическими категориями (например, спорт, комиксы, бодибилдинг, катание на коньках).

Стоит сказать, что несколько лет назад, в рамках отказа от использования сторонних трекинговых cookie, сначала Google представила новую платформу под названием Federated Learning of Cohorts (FLoC), которая вызвала бурю критики и негодования в индустрии (1, 2, 3, 4, 5).

Со временем FLoC трансформировалась в Topics, ключевую функцию новой Privacy Sandbox, также призванную классифицировать интересы пользователей по различным темам, основываясь на истории просмотра веб‑страниц. Эти интересы затем должны передаваться маркетологам для показа таргетированной рекламы.

Хотя Google всегда заявляла, что Privacy Sandbox предназначена для повышения конфиденциальности пользователей, специалисты Apple, Mozilla и WC3 TAG указывали на многочисленные проблемы, связанные с этой технологией.

Также Privacy Sandbox критиковали многие другие участники индустрии, включая разработчиков DuckDuckGo (которые заявили, что «отслеживание — это отслеживание, и неважно, как вы его называете») и разработчиков браузера Brave (которые считают, что Privacy Sandbox лишь нанесет ущерб конфиденциальности и еще больше укрепит монополию Google в интернете).

Теперь в Google уверяют, что для передачи данных между браузером и рекламодателями в Privacy Sandbox используются Oblivious HTTP Relays, что обеспечивает дополнительную конфиденциальность пользователей. Подчеркивается, что это не позволяет Google связать IP-адреса пользователей с данными об их интересах, а также помогает удалять ненужные заголовки запросов из любых соединений.

Отказаться от использования Privacy Sandbox можно в настройках Google Chrome. Для этого нужно перейти в Settings → Privacy & security → Ad privacy, где можно отключить каждую отдельную функцию.

Активность P2PInfect возросла в 600 раз

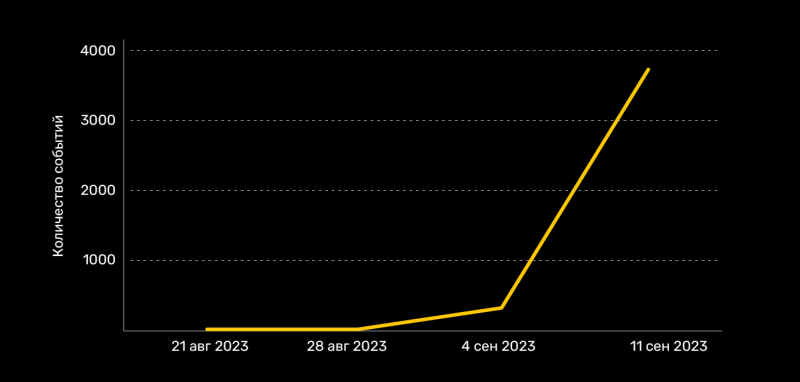

- Специалисты из компании Cado Security заметили, что с августа 2023 года активность червя P2PInfect, который атакует серверы Redis, резко возросла и вредоносное ПО постепенно становится более незаметной и серьезной угрозой.

- Исследователи говорят о росте количества атак P2PInfect на свои ханипоты. По состоянию на 24 августа 2023 года за всю историю наблюдений было обнаружено 4064 таких события. Но уже 3 сентября 2023 года количество событий увеличилось в три раза, а затем, в период с 12 по 19 сентября 2023 года, произошел крупный всплеск активности: за неполную неделю было замечено 3619 попыток взлома. То есть ботнет стал в 600 раз активнее.

Производство Toyota остановилось из-за закончившегося места на диске

Компания Toyota сообщила, что сбои в работе ее японских заводов оказались вызваны нехваткой места на серверах баз данных, а не кибератакой. Из‑за этого компания была вынуждена временно остановить работу 12 из 14 своих заводов в Японии и 28 сборочных линий.

Последствиями этого «неопределенного системного сбоя», произошедшего в 20-х числах августа и приведшего к остановке работы заводов, стало снижение объемов производства примерно на 13 тысяч автомобилей в день. В будущем это может негативно сказаться на всем рынке в целом, так как Toyota — один из крупнейших автопроизводителей в мире.

В опубликованном официальном заявлении представители Toyota объяснили, что сбой произошел во время планового обслуживания ИТ‑систем. Обслуживание заключалось в упорядочивании данных и удалении фрагментированных данных из БД. Однако в связи с тем, что хранилище оказалось заполнено до отказа, произошла ошибка, приведшая к остановке всей системы.

Сбой повлиял непосредственно на систему заказа продукции, в результате чего планирование и выполнение производственных заданий стало невозможным.

В Toyota поясняют, что основные серверы и резервные машины компании работают в рамках одной системы. В связи с этим обе системы столкнулись со сбоем одновременно, что сделало невозможным переключение и повлекло за собой остановку работы заводов:

«В ходе процедуры обслуживания накопленные в БД данные были удалены и систематизированы, но из‑за нехватки места на диске произошла ошибка, что привело к остановке системы. Поскольку серверы работали в одной системе, тот же сбой затронул и функции резервного копирования, и переключение выполнить не удалось».

Исправить проблему смогли лишь через несколько дней, когда ИТ‑специалисты Toyota подготовили сервер большей емкости, способный принять данные. Это позволило восстановить функционирование системы заказа продукции и возобновить работу предприятий.

«Мы приносим извинения всем заинтересованным сторонам за причиненное беспокойство. Мы хотели бы еще раз подчеркнуть, что данный сбой в работе систем не был вызван кибератакой», — заявляют в Toyota.

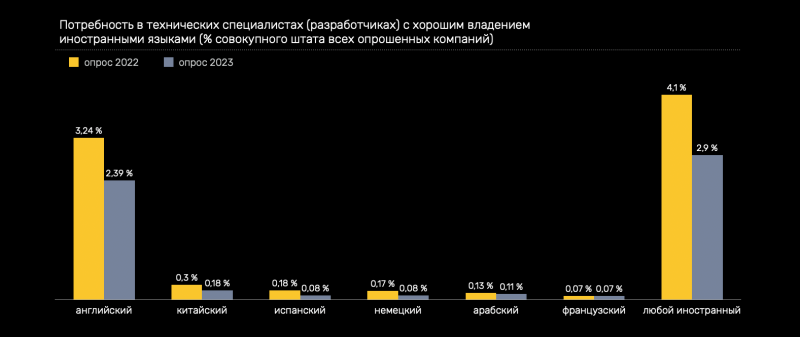

Падает спрос на программистов, знающих иностранные языки

- Представители ассоциации «Руссофт» сообщают, что в России наметилась тенденция к снижению спроса на разработчиков ПО, владеющих иностранными языками. По словам экспертов, это стало следствием того, что в настоящее время Россия делит весь мир на «дружественные» и «недружественные» страны, а также дело в переориентации индустрии разработки ПО на российский рынок.

- Если в 2022 году бизнесу требовалось 3,24% программистов с хорошим знанием английского, то теперь этот показатель снизился до 2,39%.

- Укрепившиеся отношения России и Китая не увеличили спрос на программистов, знающих этот язык. Наоборот — спрос на них упал почти в два раза, с 0,3 до 0,18%.

- В случае с немецким языком потребность в знающих его разработчиках сократилась более чем вдвое — с 0,17 до 0,08%. Для арабского спрос снизился с 0,13 до 0,11%, испанского — с 0,18 до 0,8%.

- Единственным исключением стал французский. Знающие этот язык программисты всегда были не слишком востребованы в России, и их требуемая доля в штате компаний за год не изменилась, оставшись на уровне 0,7%.

- При этом отмечается, что растет спрос на специалистов по продвижению со знанием иностранных языков. Это касается маркетологов, менеджеров по продажам, а также сотрудников PR-служб.

У Microsoft украли ключ MSA, взломав аккаунт инженера

Компания Microsoft наконец рассказала, как китайские хакеры из группировки Storm-0558 смогли похитить ключ подписи, который затем был использован для взлома правительственных учреждений в США и странах Западной Европы. Оказалось, ключ был получен из аварийного дампа Windows (crash dump), после взлома корпоративной учетной записи инженера Microsoft.

О краже ключа MSA и атаке на Exchange Online и Azure Active Directory (AD) более двух десятков организаций по всему миру, включая правительственные учреждения в США и странах Западной Европы, стало известно в середине июля 2023 года.

Тогда сообщалось, что в середине мая злоумышленникам удалось получить доступ к учетным записям Outlook, принадлежащим примерно 25 организациям, а также к некоторым учетным записям пользователей, которые, вероятно, были связаны с этими организациями. Названия пострадавших организаций и госучреждений не были раскрыты. Известно лишь, что в числе пострадавших Госдеп США и Министерство торговли страны.

Как объясняли в Microsoft, для этой атаки злоумышленники использовали токены аутентификации, подделанные с помощью криптографического ключа MSA (Microsoft account consumer signing key), который используется для подписания токенов. Благодаря 0-day-проблеме, связанной с валидацией в GetAccessTokenForResourceAPI, хакеры смогли подделать чужие подписанные токены Azure Active Directory и выдать себя за своих жертв.

При этом аналитики компании Wiz, специализирующейся на облачной безопасности, заявляли, что проблема затронула вообще все приложения Azure AD, работающие с Microsoft OpenID v2.0. Дело в том, что украденный ключ мог подписать любой токен доступа OpenID v2.0 для личных учетных записей (например, Xbox, Skype) и мультитенантных приложений Azure AD при определенных условиях.

В ответ на эти обвинения исследователей представители Microsoft заявили, что компания отозвала все ключи MSA, чтобы гарантировать, что злоумышленники не имеют доступа к другим скомпрометированным ключам (что полностью предотвращает любые попытки создания новых токенов).

Также подчеркивалось, что после аннулирования украденного ключа специалисты Microsoft не выявили дополнительных доказательств, указывающих на несанкционированный доступ к учетным записям клиентов с использованием того же метода подделки токенов.

Параллельно выяснилось, что до этого инцидента возможности вести журналы были доступны только клиентам Microsoft, которые оплатили соответствующую лицензию Purview Audit (Premium). Из‑за этого Microsoft столкнулась с серьезной критикой со стороны ИБ‑сообщества, и эксперты заявили, что сама Microsoft мешала организациям оперативно обнаружить атаки Storm-0558.

В результате под давлением сообщества и Агентства по кибербезопасности и защите инфраструктуры США (CISA) компания согласилась бесплатно расширить доступ к данным облачных журналов, чтобы защитники могли обнаруживать подобные попытки взлома в будущем.

Но все это время в Microsoft не объясняли, каким образом такой важный ключ MSA вообще мог оказаться в руках хакеров.

Как теперь рассказали в компании, расследование инцидента выявило, что ключ MSA попал в аварийный дамп, созданный после сбоя системы, еще в апреле 2021 года.

По словам представителей Microsoft, обычно такие ключи доверяют только избранным сотрудникам, прошедшим проверку на благонадежность, и лишь в том случае, если они используют выделенные рабочие станции, защищенные многофакторной аутентификацией и использованием аппаратных токенов безопасности.

Причем ради безопасности в этой среде не допускается даже использование электронной почты, конференц‑связи и других средств для совместной работы, ведь это наиболее распространенные векторы для атак с использованием малвари и фишинга. Кроме того, эта среда отделена от остальной сети Microsoft, где сотрудники имеют доступ к электронной почте и прочим инструментам.

Несмотря на то что аварийный дамп не должен содержать ключи подписи, неизвестная ошибка (которая уже исправлена), связанная с состоянием гонки, привела к тому, что ключ попал в дамп, но этого никто не заметил из‑за другой ошибки (тоже уже исправленной). Позже этот дамп был перенесен из изолированной сети компании в корпоративную среду отладки, доступную из интернета.

В итоге злоумышленники обнаружили тот самый ключ после взлома корпоративной учетной записи неназванного инженера Microsoft, который имел доступ к этой среде отладки. Сообщается, что взлом был осуществлен с помощью «вредоносного ПО, похищающего токены».

«Из‑за политики хранения журналов у нас нет логов с конкретными доказательствами кражи данных злоумышленником, но это был наиболее вероятный механизм, с помощью которого злоумышленники могли получить ключ, — сообщает Microsoft. — Наши методы сканирования не обнаружили присутствия злоумышленников, но эта проблема уже исправлена».

Также в сообщении компании объяснили еще одну «загадку»: как просроченный потребительский ключ мог использоваться для подделки токенов важных корпоративных приложений. Дело в том, что в 2018 году компания Microsoft представила новый фреймворк, который работал как с потребительскими, так и с корпоративными облачными приложениями. Однако еще одна ошибка помешала корректной работе программного интерфейса, который предназначался для криптографической проверки того, какой ключ использовать для корпоративных учетных записей, а какой — для потребительских.

Тогда компания обновила свою документацию и библиотеки, чтобы разработчики приложений могли использовать этот эндпоинт для обеспечения Single Sign-On. Но Microsoft не обеспечила в этих библиотеках корректных автоматических проверок, которые могли бы гарантировать, что, например, корпоративный пользователь не пройдет валидацию с использованием потребительского ключа.

И даже инженеры самой Microsoft, начавшие использовать этот эндпоинт в 2022 году, тоже не осознавали, что надлежащие проверки отсутствуют.

«Таким образом, почтовая система принимала запрос на корпоративную почту, используя токен безопасности, подписанный потребительским ключом», — гласит отчет об инциденте.

Подчеркивается, что эту проблему тоже уже устранили.

Интересно, что Microsoft упорно избегает слова «уязвимость» при описании инцидента, связанного с атаками Storm-0558. Вместо этого компания использует слово «проблема». На просьбу журналистов объяснить, что подразумевается под термином «проблема», в компании ответили: «Уязвимость — это специфический термин, и мы бы использовали термин „уязвимость“, если бы он был уместен. Под „проблемой“ понимаются такие вещи, как неправильная конфигурация, ошибки оператора и случайные побочные продукты других действий».

Китай обвиняет США в шпионаже

Министерство государственной безопасности КНР опубликовало официальное заявление, в котором обвинило США во взломе серверов компании Huawei в 2009 году и проведении ряда других кибератак с целью хищения важных данных.

Как гласит заявление, в 2022 году было обнаружено, что США «осуществили десятки тысяч вредоносных атак», в том числе на Северо‑Западный политехнический университет, контролировали десятки тысяч сетевых устройств и в итоге похитили множество ценных данных.

Также американские власти обвинили в том, что они принудили множество технологических компаний к внедрению бэкдоров в ПО и оборудование и заручились помощью крупных технологических брендов в вопросах мониторинга и кражи данных.

«Уже давно ни для кого не секрет, что Соединенные Штаты давно полагаются на свои технологические преимущества для проведения крупномасштабной слежки за странами по всему миру, включая своих союзников, и осуществляют киберкражи.

В то же время США изо всех сил стараются изобразить себя жертвой кибератак, подстрекая и принуждая другие страны присоединиться к так называемой программе „чистой сети“ под лозунгом поддержания сетевой безопасности и в попытке устранить китайские компании с международного сетевого рынка.

На самом деле „чистая сеть“ — это ложь, а вот подавление оппонентов и поддержание гегемонии — правда. В связи с этим китайские официальные лица неоднократно призывали Соединенные Штаты глубоко задуматься, прекратить кибератаки и кражу секретов со всего мира, а также перестать вводить общественность в заблуждение всевозможной ложной информацией», — заявляют в Министерстве государственной безопасности КНР.

Крупная сеть казино заплатила хакерам

Компания Caesars Entertainment, называющая себя крупнейшей сетью казино в США с самой масштабной программой лояльности в отрасли, сообщила, что пострадала от кибератаки и в итоге заплатила хакерам выкуп, чтобы избежать утечки данных клиентов. Исследователи считают, что за этим взломом могла стоять группировка Scattered Spider, недавно атаковавшая MGM Resorts.

Согласно документам, которые Caesars Entertainment подала в Комиссию по ценным бумагам и биржам США, атака была обнаружена 7 сентября 2023 года. В ходе расследования инцидента выяснилось, что злоумышленники похитили БД программы лояльности компании, в числе прочего содержавшую данные водительских прав и номера социального страхования клиентов.

Сам инцидент описывается как «связанная с социальной инженерией атака на поставщика аутсорсинговой ИТ‑поддержки» и не повлиял на операции компании и работу с клиентами.

Также в документах упоминается, что компания заплатила злоумышленникам выкуп, чтобы не допустить утечки похищенных данных. По информации СМИ, Caesars Entertainment выплатила хакерам примерно 15 миллионов долларов, причем изначально злоумышленники требовали у компании вдвое больше — 30 миллионов долларов.

При этом в Caesars Entertainment признают, что не могут предоставить никаких гарантий относительно дальнейших действий злоумышленников. То есть не исключено, что хакеры все равно могут продать или опубликовать в сети похищенную информацию о клиентах.

«Мы предприняли шаги, чтобы убедиться, что похищенные данные удалены неавторизованным субъектом, но не можем гарантировать результат. Мы следим за ситуацией в интернете и (пока) не обнаружили никаких признаков того, что эти данные распространяют дальше, опубликованы (в открытом доступе) или использованы не по назначению», — гласят бумаги.

Хотя в своем отчете Caesars Entertainment не связывает эту атаку с какой‑либо конкретной хакгруппой, за этим инцидентом может стоять группировка Scattered Spider, которую также обозначают как 0ktapus (Group-IB), UNC3944 (Mandiant) и Scatter Swine (Okta).

По данным исследователей, эта группировка в основном использует социальную инженерию для взлома корпоративных сетей. Так, злоумышленники выдают себя за специалистов технической поддержки (чтобы выманить у пользователей учетные данные), используют атаки на подмену SIM-карты (чтобы захватить контроль над нужным телефонным номером), а также фишинг и другие методы (чтобы обойти многофакторную аутентификацию).

Интересно, что эту же группировку связывают с недавней атакой на MGM Resorts, которая владеет сетями отелей, курортов и казино по всему миру. Этот инцидент привел к отключению многих компьютерных систем компании, в том числе сайтов крупнейших отелей Лас‑Вегаса и Нью‑Йорка, систем бронирования и некоторых услуг в казино.

Лучшие языки программирования по версии IEEE Spectrum

- Журнал IEEE Spectrum, издаваемый Институтом инженеров электротехники и электроники (IEEE), уже в десятый раз составил собственный рейтинг популярности языков программирования. В 2023 году эксперты снова изучили влияние разных языков на сообщество, а также учли их востребованность и интерес к конкретным языкам со стороны разработчиков.

- Первое место по‑прежнему остается за Python, который удерживает лидирующую позицию за счет более мелких и более специализированных языков, а также все чаще используется, например, в работе над ИИ.

- Также в первую пятерку популярных языков входят Java, C++, C и jаvascript.

- При этом наиболее популярным навыком при поиске работы стал вовсе не Python, а SQL. Дело в том, что работодатели предпочитают, чтобы соискатель разбирался в SQL и владел им в тандеме с каким‑либо языком программирования (например, Java или C++).

Google критикуют из-за бага в libwebp

В конце сентября компания Google, не делая никаких анонсов, пересмотрела рейтинг уязвимости CVE-2023-4863, связанной с опенсорсной библиотекой libwebp. Теперь, как и предупреждали многие ИБ‑эксперты, эта проблема, затрагивающая тысячи приложений, оценивается как критическая (10 баллов из 10 возможных по шкале CVSS) и имеет собственный идентификатор CVE — CVE-2023-5129.

Изначально компания раскрыла данные об этой уязвимости в Chrome в середине сентября, присвоив ей идентификатор CVE-2023-4863. Тогда компания не упоминала о связи этого бага с библиотекой libwebp, разработанной внутри самой Google для обработки изображений WebP.

Вскоре об устранении этой же проблемы отчитались эксперты Apple Security Engineering and Architecture (SEAR) и компании Citizen Lab (здесь баг отслеживался как CVE-2023-41064), а также разработчики Mozilla Firefox. Стало понятно, что речь идет об одной и той же уязвимости, которую компании почему‑то исправляют порознь, и о скоординированном раскрытии информации речи явно не идет.

Специалисты Citizen Lab и вовсе заявляли, что проблема CVE-2023-41064 применялась злоумышленниками как часть цепочки zero-click-эксплоитов для iMessage, которая получила общее название BLASTPASS.

Происходящее вызвало немалое замешательство в ИБ‑сообществе, а у специалистов по информационной безопасности возникло много вопросов к Google, которая по неизвестным причинам решила не связывать эту ошибку с libwebp, тем самым поставив под угрозу тысячи приложений, использующих эту библиотеку.

Дело в том, что libwebp используется в составе практически каждого приложения, ОС и других библиотек, которые работают с изображениями формата WebP. В первую очередь это относится к фреймворку Electron, который применяется в Chrome и многих других приложениях для десктопных и мобильных устройств. То есть перед багом оказались уязвимы многочисленные проекты, использующие libwebp, включая Microsoft Teams, 1Password, Signal, Safari, Mozilla Firefox, Microsoft Edge, Opera и нативные браузеры для Android.

В итоге компания подверглась критике со стороны экспертов и СМИ, которые подчеркивали, что умалчивание о проблеме в libwebp приведет лишь к ненужным задержкам в выходе патчей, а злоумышленники тем временем будут выполнять вредоносный код, просто показывая пользователям вредоносные изображения WebP.

В конце сентября компания Google, не привлекая лишнего внимания, наконец внесла изменения в свой бюллетень безопасности, посвященный изначальной проблеме CVE-2023-4863.

Если ранее в компании сообщали, что проблема связана с переполнением буфера хипа WebP в Chrome, а среди затронутых продуктов упоминался только сам браузер Google, теперь Google выпустила новое сообщение, в котором представила более детальное описание уязвимости. Проблеме был присвоен новый идентификатор — CVE-2023-5129.

Теперь затронутая проблемой библиотека libwebp наконец была упомянута официально, а рейтинг уязвимости повышен до максимального — 10 баллов из 10 возможных по шкале CVSS (против 8,8 балла, ранее присвоенных багу CVE-2023-4863).

Как объясняется теперь, баг был связан с алгоритмом Хаффмана, который используется libwebp для lossless-сжатия, и позволяет злоумышленникам выполнять запись out-of-bounds с использованием вредоносных HTML-страниц.

Количество заблокированных сайтов выросло на 85%

- Роскомнадзор подвел итоги полугодия по блокировкам сайтов, распространяющих запрещенную в РФ информацию. За период год к году было заблокировано на 85% больше сайтов и на 10% — отдельных материалов. В ведомстве говорят, что росту количества блокировок способствовало расширение оснований для них в прошлом году.

- Всего в первом полугодии по требованию Роскомнадзора в России заблокировано или удалено более 885 000 сайтов с запрещенной информацией, а также около 1 100 000 отдельных материалов.

Сотрудник Microsoft случайно слил в сеть 38 Тбайт данных

Аналитики компании Wiz обнаружили масштабную утечку, допущенную одним из сотрудников Microsoft. Обновляя связанные с ИИ материалы на GitHub, сотрудник случайно выложил в открытый доступ 38 Тбайт конфиденциальных данных, среди которых были приватные ключи, пароли, а также больше 30 тысяч внутренних сообщений из Microsoft Teams.

«Мы обнаружили на GitHub управляемый Microsoft репозиторий robust-models-transfer. Этот репозиторий принадлежит исследовательскому подразделению Microsoft по искусственному интеллекту, и его цель — предоставление открытых исходных кодов и ИИ‑моделей для распознавания изображений», — рассказывают исследователи.

Оказалось, что еще в 2020 году Microsoft использовала для передачи данных токены Azure SAS (Shared Access Signature), которые позволяют делиться информацией из аккаунтов Azure Storage. Хотя уровень доступа может быть ограничен только конкретными файлами, в этом случае ссылка была настроена неправильно — на общий доступ ко всей учетной записи, включая 38 Тбайт личных файлов.

«Этот URL-адрес предоставлял доступ не только к опенсорсным моделям для обучения ИИ. Он был настроен таким образом, что давал права на доступ ко всей учетной записи Azure Storage, что по ошибке привело к раскрытию личных данных», — говорят представители Wiz.

Случайно скомпрометированная учетная запись содержала 38 Тбайт информации, включая резервные копии с персональных компьютеров сотрудников Microsoft.

«Резервные копии содержали конфиденциальные личные данные, включая пароли к сервисам Microsoft, секретные ключи и более 30 000 внутренних сообщений Microsoft Teams от 359 сотрудников Microsoft», — подсчитали исследователи.

Более того, токен оказался неправильно сконфигурирован и в результате предоставлял права не только чтения, но давал всем желающим (включая потенциальных злоумышленников) возможность удалять и перезаписывать существующие файлы.

«Злоумышленник мог бы внедрить вредоносный код во все ИИ‑модели в этой учетной записи Storage, и каждый пользователь, впоследствии доверившийся GitHub-репозиторию компании Microsoft, оказался бы заражен», — рассказали исследователи.

В своем отчете специалисты Wiz отмечают, что токены SAS в целом представляют серьезную угрозу безопасности (из‑за отсутствия мониторинга и управления), а их использование должно быть максимально ограничено. Эксперты заявляют, что такие токены очень сложно отслеживать, поскольку Microsoft не предоставляет централизованного способа управления ими в рамках портала Azure. Кроме того, токены можно настроить таким образом, что «срок их действия будет фактически вечным, без верхнего предела».

По данным Wiz, инженеры Microsoft аннулировали SAS-токен в течение двух дней после того, как им сообщили об этой проблеме (в июне текущего года). Через месяц этот токен был заменен на GitHub.

В Microsoft сообщили, что в ходе этой утечки не были раскрыты данные клиентов и никакие внутренние сервисы компании не подвергались рискам из‑за произошедшего.

Другие интересные события месяца

Google удаляет ссылки на пиратский контент из личных коллекций Google Saved

«Умные» пояса верности сливают пароли, email и местоположение пользователей

Роутеры Asus уязвимы перед удаленным выполнением кода

Исследователь использовал Flipper Zero для Bluetooth-спама на iOS-устройства

Mozilla назвала современные авто «кошмаром» с точки зрения конфиденциальности

В Google Play нашли несколько вредоносных модов Telegram

Атака WiKI-Eve позволяет перехватывать пароли через Wi-Fi

Информацию об обходе блокировок могут запретить с 1 марта 2024 года

Хакеры проникли в системы Международного уголовного суда

Группировка RansomedVC заявила, что взломала все системы компании Sony