Исследователи предупредили о новых атаках хакерской группы Turla (она же Secret Blizzard, KRYPTON или UAC-0003), которые нацелены на украинский и восточноевропейский оборонный сектор и серверы Microsoft Exchange. В этой кампании группировка применяет бэкдор DeliveryCheck, который превращает серверы Exchange в управляющие серверы злоумышленников.

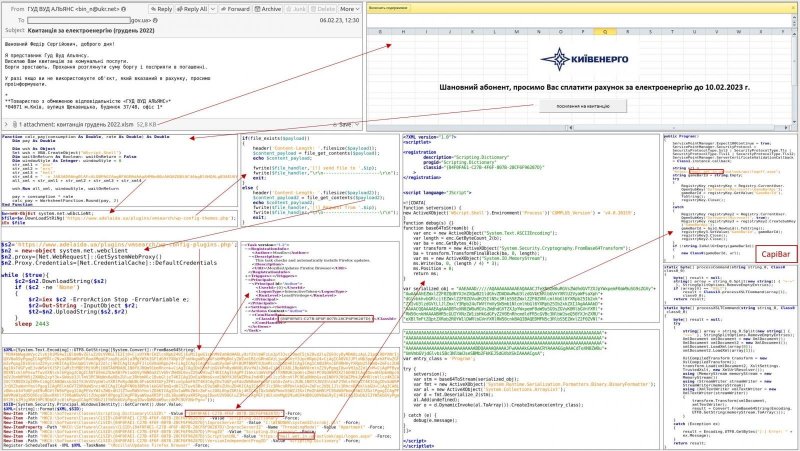

Microsoft и CERT-UA сообщают, что такие атаки начинаются с фишинговых писем, содержащих вложения Excel XLSM с вредоносными макросами. При активации эти макросы выполняют PowerShell-команду, создавая запланированную задачу, имитирующую средство обновления браузера Firefox.

Схема атаки

На самом деле эта задача отвечает за загрузку бэкдора DeliveryCheck (также известного как CapiBar и GAMEDAY) и запускает его в памяти, после чего тот подключается к управляющему серверу злоумышленников для получения команд или развертывания дополнительных полезных нагрузок.

После заражения устройств злоумышленники используют бэкдор для хищения данных с помощью инструмента Rclone.

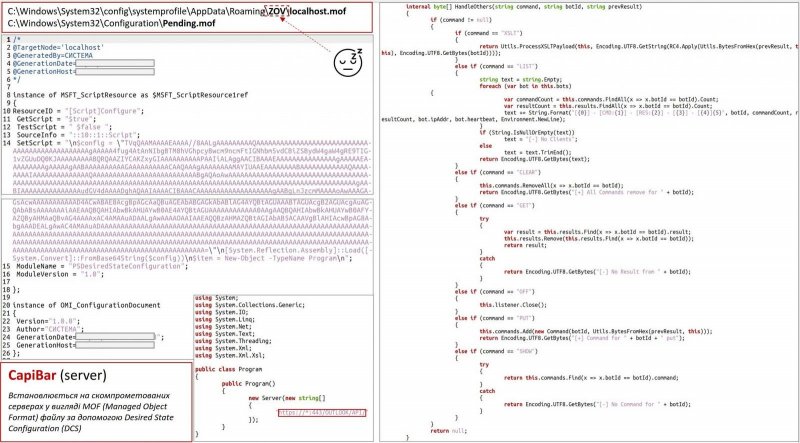

Отличительной особенностью DeliveryCheck является компонент, работающий на стороне сервера Microsoft Exchange, который превращает его в управляющий сервер хакеров.

По словам аналитиков Microsoft, этот компонент устанавливается с помощью Desired State Configuration — модуля PowerShell, который позволяет администраторам создавать стандартную конфигурацию и применять ее к устройствам. Обычно эта функция используется для создания шаблонов конфигурации по умолчанию, которые затем используются для автоматической настройки нескольких устройств с одинаковыми параметрами.

Хакеры применяют DSC для автоматической загрузки исполняемого файла Windows, закодированного base64, который превращает обычный сервер Exchange в сервер для распространения малвари.

Также исследователи отмечают, что в некоторых случаях Turla распространяла бэкдор KAZUAR, который представляет собой «полнофункциональный имплант». Эта вредоносная программа представляет собой инструмент для кибершпионажа, позволяющий запускать на устройстве jаvascript, похищать данные из журналов событий, воровать информацию о системных файлах, а также красть токены аутентификации, cookies и учетные данные для широкого спектра программ, включая браузеры, FTP-клиенты, VPN, KeePass, Azure, AWS и Outlook.

«Атакующие, в частности, нацелены на хищение файлов, содержащих сообщения из популярного мессенджера Signal Desktop, что позволяет им читать приватные разговоры в Signal, а также кражу документов, изображений и архивов из целевых систем», — сообщают специалисты Microsoft Threat Intelligence.

Microsoft и CERT-UA сообщают, что такие атаки начинаются с фишинговых писем, содержащих вложения Excel XLSM с вредоносными макросами. При активации эти макросы выполняют PowerShell-команду, создавая запланированную задачу, имитирующую средство обновления браузера Firefox.

Схема атаки

На самом деле эта задача отвечает за загрузку бэкдора DeliveryCheck (также известного как CapiBar и GAMEDAY) и запускает его в памяти, после чего тот подключается к управляющему серверу злоумышленников для получения команд или развертывания дополнительных полезных нагрузок.

После заражения устройств злоумышленники используют бэкдор для хищения данных с помощью инструмента Rclone.

Отличительной особенностью DeliveryCheck является компонент, работающий на стороне сервера Microsoft Exchange, который превращает его в управляющий сервер хакеров.

По словам аналитиков Microsoft, этот компонент устанавливается с помощью Desired State Configuration — модуля PowerShell, который позволяет администраторам создавать стандартную конфигурацию и применять ее к устройствам. Обычно эта функция используется для создания шаблонов конфигурации по умолчанию, которые затем используются для автоматической настройки нескольких устройств с одинаковыми параметрами.

Хакеры применяют DSC для автоматической загрузки исполняемого файла Windows, закодированного base64, который превращает обычный сервер Exchange в сервер для распространения малвари.

Также исследователи отмечают, что в некоторых случаях Turla распространяла бэкдор KAZUAR, который представляет собой «полнофункциональный имплант». Эта вредоносная программа представляет собой инструмент для кибершпионажа, позволяющий запускать на устройстве jаvascript, похищать данные из журналов событий, воровать информацию о системных файлах, а также красть токены аутентификации, cookies и учетные данные для широкого спектра программ, включая браузеры, FTP-клиенты, VPN, KeePass, Azure, AWS и Outlook.

«Атакующие, в частности, нацелены на хищение файлов, содержащих сообщения из популярного мессенджера Signal Desktop, что позволяет им читать приватные разговоры в Signal, а также кражу документов, изображений и архивов из целевых систем», — сообщают специалисты Microsoft Threat Intelligence.