Исследователи предупреждают, что злоумышленники уже используют уязвимость Citrix Bleed (CVE-2023-4966) для атак на правительственные, технические и юридические организации в Северной и Южной Америке, Европе, Африке и странах Азиатско-Тихоокеанского региона.

Напомним, что критическая уязвимость CVE-2023-4966 (9,6 балла по шкале CVSS), связанная с удаленным раскрытием информации и получившая название Citrix Bleed, была устранена еще 10 октября 2023 года, однако тогда Citrix не сообщила никаких подробностей об этой проблеме.

Как вскоре предупредили исследователи из компании Mandiant, оказалось, что с конца августа 2023 года этот баг использовался злоумышленниками в таргетированных атаках, то есть представлял собой уязвимость нулевого дня. Хакеры использовали баг для перехвата аутентифицированных сессий и обхода многофакторной защиты.

В конце октября эксперты AssetNote выпустили PoC-эксплоит для CVE-2023-4966.

Теперь атаки на Citrix Bleed носят массовый характер, однако известный ИБ-специалист Кевин Бомонт пишет, что это необязательно вызвано публикацией эксплоита AssetNote, ведь и до этого было ясно, что детали проблемы известны сразу нескольким хак-группам. В прошлые выходные Бомонт предупреждал, что злоумышленники похитили токены сеансов более чем с 20 000 серверов NetScaler.

Предупреждая, что примерно половина клиентов NetScaler, включая телекоммуникационные, энергетические, продовольственные и правительственные организации, до сих пор не установили патчи, на прошлой неделе компания Бомонта опубликовала специальный сканер, помогающий обнаруживать уязвимые серверы NetScaler.

Как теперь рассказывают в компании Mandiant, отсутствие ведения журналов на устройствах затрудняет исследование эксплуатации CVE-2023-3966, так как для регистрации трафика и определения факта эксплуатации требуются WAF и другие решения для мониторинга сетевого трафика. Если сеть не использует такой мониторинг до атаки, невозможно провести анализ за прошлые периоды, и исследователи ограничиваются наблюдениями за атаками в реальном времени.

Специалисты пишут, что даже в период пост-эксплуатации злоумышленники стараются оставаться незаметными, используя методы live off the land и обычные административные инструменты, такие как net.exe и netscan.exe, чтобы не выделяться на фоне рутинной активности.

Mandiant удалось выявить попытки эксплуатации и перехвата сеансов следующим образом:

Воспользовавшись CVE-2023-4966, злоумышленники занимаются разведкой, похищают учетные данные и занимаются боковым перемещением посредством RDP. На этом этапе хакеры используют следующие инструменты:

• net.exe — разведка Active Directory (AD);

• netscan.exe — создание перечня внутренних сетей;

• 7-zip — создание зашифрованного сегментированного архива для сжатия результатов разведки;

• certutil — кодирование (base64) и декодирование файлов данных и внедрение бэкдоров;

• e.exe и d.dll — загрузка в память процесса LSASS и создание файлов дампа памяти;

• sh3.exe — запуск команды Mimikatz LSADUMP для извлечения учетных данных;

• FREEFIRE — легкий .NET-бэкдор, использующий Slack для управления;

• Atera — удаленный мониторинг и управление;

• AnyDesk — удаленный рабочий стол;

• SplashTop — удаленный рабочий стол.

Хотя многие из перечисленных выше инструментов часто встречаются в корпоративных средах, их совместное развертывание может быть признаком компрометации, а такие инструменты, как FREEFIRE, являются явными признаками взлома. Исследователи опубликовали правило Yara, которое может быть использовано для обнаружения FREEFIRE на устройстве.

В настоящее время Mandiant отслеживает четыре группировки, эксплуатирующие CVE-2023-4966 в различных кампаниях, и они имеют некоторое совпадение на этапе пост-эксплуатации. Так, все группы активно применяли csvde.exe, certutil.exe, local.exe и nbtscan.exe, а в двух кластерах активности был замечен и Mimikatz.

Так как применение доступных патчей не устраняет уже существующие компрометации, эксперты подчеркивают, что здесь требуется полноценное реагирование на инцидент. Рекомендации по восстановлению систем после взлома можно найти в отдельном руководстве Mandiant.

Напомним, что критическая уязвимость CVE-2023-4966 (9,6 балла по шкале CVSS), связанная с удаленным раскрытием информации и получившая название Citrix Bleed, была устранена еще 10 октября 2023 года, однако тогда Citrix не сообщила никаких подробностей об этой проблеме.

Как вскоре предупредили исследователи из компании Mandiant, оказалось, что с конца августа 2023 года этот баг использовался злоумышленниками в таргетированных атаках, то есть представлял собой уязвимость нулевого дня. Хакеры использовали баг для перехвата аутентифицированных сессий и обхода многофакторной защиты.

В конце октября эксперты AssetNote выпустили PoC-эксплоит для CVE-2023-4966.

Теперь атаки на Citrix Bleed носят массовый характер, однако известный ИБ-специалист Кевин Бомонт пишет, что это необязательно вызвано публикацией эксплоита AssetNote, ведь и до этого было ясно, что детали проблемы известны сразу нескольким хак-группам. В прошлые выходные Бомонт предупреждал, что злоумышленники похитили токены сеансов более чем с 20 000 серверов NetScaler.

Предупреждая, что примерно половина клиентов NetScaler, включая телекоммуникационные, энергетические, продовольственные и правительственные организации, до сих пор не установили патчи, на прошлой неделе компания Бомонта опубликовала специальный сканер, помогающий обнаруживать уязвимые серверы NetScaler.

Как теперь рассказывают в компании Mandiant, отсутствие ведения журналов на устройствах затрудняет исследование эксплуатации CVE-2023-3966, так как для регистрации трафика и определения факта эксплуатации требуются WAF и другие решения для мониторинга сетевого трафика. Если сеть не использует такой мониторинг до атаки, невозможно провести анализ за прошлые периоды, и исследователи ограничиваются наблюдениями за атаками в реальном времени.

Специалисты пишут, что даже в период пост-эксплуатации злоумышленники стараются оставаться незаметными, используя методы live off the land и обычные административные инструменты, такие как net.exe и netscan.exe, чтобы не выделяться на фоне рутинной активности.

Mandiant удалось выявить попытки эксплуатации и перехвата сеансов следующим образом:

- анализ запросов WAF — запросы к уязвимой конечной точке могут регистрироваться средствами WAF;

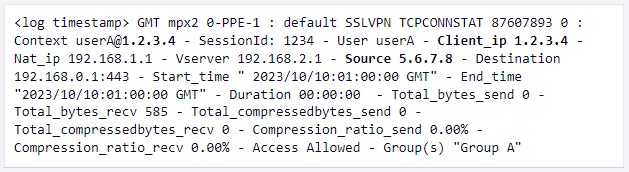

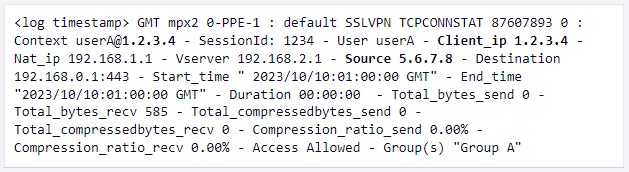

- мониторинг паттернов входа в систему — несовпадение IP-адресов клиента и источника, а также множественные сессии с одного и того же IP-адреса, записанные в файлах ns.log, являются признаками потенциального несанкционированного доступа;

- сопоставление с реестром Windows — сопоставление данных реестра Windows в системах Citrix VDA с данными ns.log позволяет проследить происхождение злоумышленника;

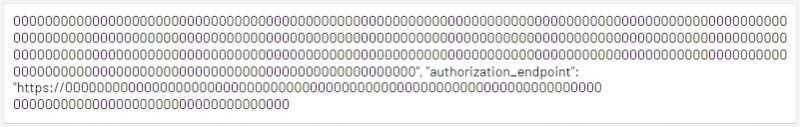

- проверка дампа памяти — дамп-файлы NSPPE могут быть проанализированы на предмет наличия необычно длинных строк, содержащих повторяющиеся символы, что может свидетельствовать о попытках эксплуатации.

Воспользовавшись CVE-2023-4966, злоумышленники занимаются разведкой, похищают учетные данные и занимаются боковым перемещением посредством RDP. На этом этапе хакеры используют следующие инструменты:

• net.exe — разведка Active Directory (AD);

• netscan.exe — создание перечня внутренних сетей;

• 7-zip — создание зашифрованного сегментированного архива для сжатия результатов разведки;

• certutil — кодирование (base64) и декодирование файлов данных и внедрение бэкдоров;

• e.exe и d.dll — загрузка в память процесса LSASS и создание файлов дампа памяти;

• sh3.exe — запуск команды Mimikatz LSADUMP для извлечения учетных данных;

• FREEFIRE — легкий .NET-бэкдор, использующий Slack для управления;

• Atera — удаленный мониторинг и управление;

• AnyDesk — удаленный рабочий стол;

• SplashTop — удаленный рабочий стол.

Хотя многие из перечисленных выше инструментов часто встречаются в корпоративных средах, их совместное развертывание может быть признаком компрометации, а такие инструменты, как FREEFIRE, являются явными признаками взлома. Исследователи опубликовали правило Yara, которое может быть использовано для обнаружения FREEFIRE на устройстве.

В настоящее время Mandiant отслеживает четыре группировки, эксплуатирующие CVE-2023-4966 в различных кампаниях, и они имеют некоторое совпадение на этапе пост-эксплуатации. Так, все группы активно применяли csvde.exe, certutil.exe, local.exe и nbtscan.exe, а в двух кластерах активности был замечен и Mimikatz.

Так как применение доступных патчей не устраняет уже существующие компрометации, эксперты подчеркивают, что здесь требуется полноценное реагирование на инцидент. Рекомендации по восстановлению систем после взлома можно найти в отдельном руководстве Mandiant.