Пикселизация используется во многих областях, и в первую очередь для того, чтобы скрыть информацию на изображениях и в тексте. Такое часто практикуют не только компании в своих внутренних документах, но и обычные пользователи, чтобы их пароли никто не увидел. Удивительно, но до сегодняшнего дня никто не додумался создать программку, которая бы могла восстанавливать информацию со скриншотов. Эта мысль пришла в голову разработчику Beurtschipper, который придумал утилиту для восстановления пароля с зашифрованной с помощью пикселизации картинки. Она получила название Depix и уже доступна на Github.

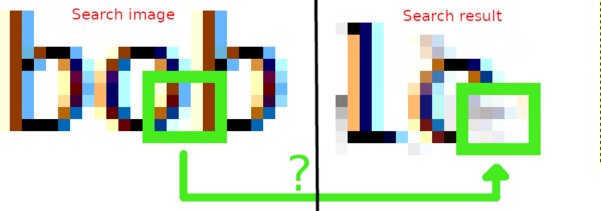

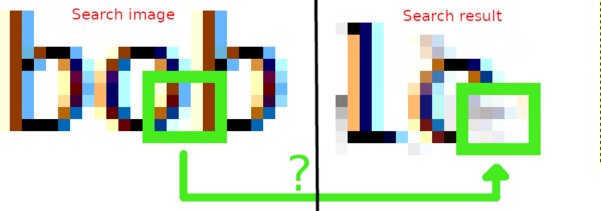

Фильтр пикселизации можно рассматривать как один из методов размытия. Большинство таких алгоритмов имеют тенденцию к размыванию пикселей, поскольку они пытаются имитировать естественное размытие, вызванное проблемами фокусировки. Алгоритм использует тот факт, что линейный блочный фильтр обрабатывает каждый блок по-отдельности. Он пикселизирует все блоки в изображении, чтобы проверить прямые совпадения.

Для большинства пиксельных изображений Depix удаётся найти результаты с одним совпадением, которые, как предполагается, верны. Затем сравниваются совпадения соседних блоков, которые геометрически находились на том же расстоянии, что и на пиксельной картинке. Они тоже считаются верными. Этот процесс повторяется несколько раз. После того, как правильные блоки больше не имеют геометрических совпадений, выводится точный результат. Для блоков с несколькими совпадениями формируется среднее значение.

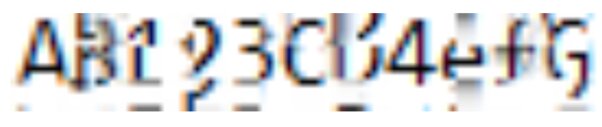

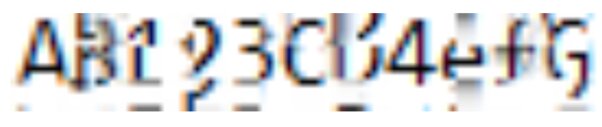

Проще говоря, алгоритм восстановления паролей по скриншотам основан на методе пикселизации похожих данных и с последующей проверкой их на соответствие с оригиналом. Для поиска совпадений используется последовательность де Брёйна. Автор утверждает, что производительность алгоритма далека от идеальной, но работает неплохо. На картинке ниже показано тестовое изображение со случайными символами. Большинство символов можно разобрать.

Данный метод отлично соотносится с уязвимыми шаблонами в криптографии. Это похоже на взлом хешей, используя режим работы блочного шифра ECB и атак на основе открытых текстов. Всегда нужно полностью удалять конфиденциальные данные на изображениях, потому что такие методы могут раскрыть исходную информацию.

Фильтр пикселизации можно рассматривать как один из методов размытия. Большинство таких алгоритмов имеют тенденцию к размыванию пикселей, поскольку они пытаются имитировать естественное размытие, вызванное проблемами фокусировки. Алгоритм использует тот факт, что линейный блочный фильтр обрабатывает каждый блок по-отдельности. Он пикселизирует все блоки в изображении, чтобы проверить прямые совпадения.

Для большинства пиксельных изображений Depix удаётся найти результаты с одним совпадением, которые, как предполагается, верны. Затем сравниваются совпадения соседних блоков, которые геометрически находились на том же расстоянии, что и на пиксельной картинке. Они тоже считаются верными. Этот процесс повторяется несколько раз. После того, как правильные блоки больше не имеют геометрических совпадений, выводится точный результат. Для блоков с несколькими совпадениями формируется среднее значение.

Проще говоря, алгоритм восстановления паролей по скриншотам основан на методе пикселизации похожих данных и с последующей проверкой их на соответствие с оригиналом. Для поиска совпадений используется последовательность де Брёйна. Автор утверждает, что производительность алгоритма далека от идеальной, но работает неплохо. На картинке ниже показано тестовое изображение со случайными символами. Большинство символов можно разобрать.

Данный метод отлично соотносится с уязвимыми шаблонами в криптографии. Это похоже на взлом хешей, используя режим работы блочного шифра ECB и атак на основе открытых текстов. Всегда нужно полностью удалять конфиденциальные данные на изображениях, потому что такие методы могут раскрыть исходную информацию.